Безопасный веб серфинг. Безопасный серфинг на почтовиках

Будем настраивать более безопасный сёрфинг в Интернете, чем нам предоставляется по умолчанию. Всё делается под Ubuntu Linux и используется браузер Firefox, но ничего не мешает реализовать описанное и под другими операционными системами и браузерами. Firefox выбран из-за большого количества плагинов, которые расширяют его стандартный функционал.

А зачем это всё?

Дело в том, что многие используют бесплатные Wi-Fi сети в различных кафе, чтобы зайти в социальные сети и вводят свои логины и пароли, рискуя быть перехваченными. Ведь вы работаете по открытому протоколу http.

Главная мысль статьи: мы поднимем tor, который будет шифровать трафик, который по своей природе открытый (протокол http, icq). Прокси сервер polipo позволит программам через себя пустить трафик на tor, который умеет только SOCK, а многие программы не умеют работать с SOCK. Браузер Firefox открытый трафик http будет пускать на связку polipo + tor. Шифрованный трафик https будем пускать напрямую, мимо Тора, так как природа Tor по своей сути медленная и латентная.

А теперь всё помедленнее и подробнее.

Тор

Вначале нам понадобится Tor. Данный проект позволит улучшить анонимность при посещении сайтов по http протоколу. Тор шифрует трафик и использует 3 своих случайных сервера прежде чем выпустит ваш трафик в Интернет.

Устанавливаем в систему - sudo apt-get install tor .

Тор по умолчанию, мягко говоря, не быстр. Его задача ваша анонимность и шифрация. Раньше были только вы и вебсервер, на который вы зашли браузером, а теперь вы, веб сервер и сеть Тора, которая меняет свои сервера с каждым вашим запросом и шифрует ваш трафик.

Но есть настройки ускоряющие Тор.

# Время, отводимое на постройку нового кольца CircuitBuildTimeout 5 # Закрыть соединение, если не было никакого обмена информацией в течение заданного периода времени (по умолчанию 5 минут) KeepalivePeriod 60 # Каждые NUM секунд Тор просматривает другие варианты построения цепей. NewCircuitPeriod 15 # Увеличим количество Guards NumEntryGuards 8

Данные настройки нужно внести в файл /etc/tor/torrc. Если параметры уже там есть, то изменить дефолтные на новые данные.

Параметр SocksPort 9050 намекает, что работать мы будем через порт 9050. Если ваши программы умеют работать через SOCK, то смело указывайте им localhost:9050. Но много программ не умеют работать с SOCK и тогда переходим к ещё одному звену безопасности - Polipo.

Polipo

Polipo - это маленький, легковесный прокси сервер.

Его задача:

- работать с программами, которые не умеют работать с SOCK.

- убирать заголовки, которые много болтают о вас во время http сеанса.

Установите polipo - sudo apt-get install polipo . В /etc/polipo/config должны быть строки

SocksParentProxy = "localhost:9050" socksProxyType = socks5

Данные строки означают, что трафик полученный Полипо будет отправлен Тору.

Пускай Polipo уменьшает информацию о вас, которая доступна веб сайтам. Для этого нужны настройки.

DisableVia=true

Если вы умеренный параноик. Сайты должны работать нормально.

CensoredHeaders = from, accept-language censorReferer = maybe

Если вы вздрагиваете от каждого шороха за дверями. Сайты могут работать не корректно.

CensoredHeaders = set-cookie, cookie, cookie2, from, accept-language censorReferer = true

Полипо ждёт вас по адресу 127.0.0.1:8123 и теперь в программах можно указывать адрес прокси, как 127.0.0.1:8123. Приятным бонусом идёт возможность Polipo кешировать результаты сёрфинга, что сэкономит вам секунду другую при посещении сайтов.

На данном этапе можно программы мгновенных сообщений типа ICQ настроить на свой прокси polipo + tor, указав в настройках 127.0.0.1:8123.

У Skype свой закрытый протокол с шифрацией, так что можно не заморачиваться по поводу прокидывания шифрованного трафика скайпа через polipo + tor. Можно только ухудшить итоговый результат, так как голос и видео чувствительны к латентности сети , а Тор только ухудшает её, занимаясь вашей анонимностью и шифрацией.

Firefox с автопереключением прокси.

Нет смысла пускать шифрованный трафик https через систему Тор. Только лишние секунды ожидания. Шифровать шифрованное - это не очень умная мысль. Мы сделаем так, чтобы открытый трафик http шифровался, а шифрованный https шёл шифрованным напрямую. В Firefox ставим расширение FoxyProxy Standard. Выставляем режим: Использовать прокси, основанные на шаблонах.

Прямой Интернет . Рекомендую сделать на всякий случай пункт direct_inet - прямой доступ в Интернет для своих белых сайтов. Данный список вы можете пополнять и, таким образом, заходить на эти веб сайты, МИНУЯ защиту в виде Tor + Polipo.

БУДЬТЕ ОСТОРОЖНЫ и не вводите логины и пароли, не занимайтесь финансовыми вопросами на этих сайтах. Данный пункт нужен, только для убыстрения работы с данным сайтом или если работа с сайтом через Тор вызывает больше проблем.

Кеширующий Полипо и Тор . Пункт ниже под названием tor_polipo - использование прокси сервера polipo + tor. Вбейте шаблон httр://* с именем http_via_tor, используя Белый список и Метасимволы. Укажите адрес прокси 127.0.0.1:8123. Теперь весь http трафик будет FoxyProxy заворачивать на Polipo с Тором, другими словами - шифровать и анонимизировать.

HTTPS идёт прямо . Последний пункт "по умолчанию" пустит весь трафик так же напрямую, а значит шифрованный https будет идти напрямую, минуя tor + polipo, так как https не попадёт под фильтр httр://* с именем http_via_tor, описанный выше.

Протоколов, кроме http(s), обычно мало кто использует, поэтому не будем усложнять схему из-за редкостных динозавров. Тем более у Polipo хроническое не умение работать с ftp.

Ещё толику безопасности.

- Рекомендую установить расширение NoScript, которые позволяет отключать динамическое содержимое на недоверенных сайтах и предотвращает некоторые виды атак.

- Установите расширение "HTTPS Повсюду" (HTTPS Everywhere) от Electronic Frontier Foundation. Данный плагин обладает базой, в которой есть информация о наличие у веб сайта https возможности. Вы посещаете сайт и плагин "HTTPS Повсюду" перенаправляет на его https версию, даже если вы и не знали, что у сайта есть такая возможность. Или банально забылись и набрали вместо https - http.

- Будьте аккуратны с Wi-Fi и не забывайте его "воздушную" природу.

- Отключите в своём роутере технологию WPS. Брешь в WPS позволяет быстро взламывать стойкий пароль WPA2. Подробнее Взломать Wi-Fi за 10 часов - habrahabr.ru/company/xakep/blog/143834/

Мощь GPU и вот ключ WPA2 уже взломан. Кто виноват? Подстава от брата WPS.

Мы подготовили для тебя подборку специальных программ для безопасного серфинга в интернете.

Ты всерьез уверена, что именно интернет - наиглавнейшее достижение наших дней. Ты закатываешь глаза, когда мама волнуется, что у тебя патологическая зависимость от соцсетей. И ты искренне веришь, что никогда не станешь жертвой онлайн-мошенников, тебя не коснутся ни хакерские взломы, ни фишинг. Надеемся, что так и будет, между тем мы не поленились и подготовили для тебя подборку специальных расширений, утилит, программ для безопасного серфинга в интернете.

С завидной регулярностью ты забываешь пароли к собственным аккаунтам в соцсетях и даже кредиткам. На днях ты взяла себя в руки и переписала все пароли на отдельный листочек, кстати, где он? Наверное, его съел твой кот, кто бы сомневался. В любом случае можешь выдохнуть благодаря бесплатной программе для хранения всех необходимых тебе паролей в облачном сервисе LastPass . После того, как ты начнешь ее использовать, у тебя пропадет необходимость запоминать или записывать пароли, а потом судорожно их искать. LastPass безопасно и надежно сохранит все за тебя, где бы ты ни находилась. Программа доступна для любого смартфона, планшета или ноутбука.

LastPass подойдет для браузеров Internet Explorer, Google Chrome, Mozilla Firefox, Opera, Maxthon и Apple Safari.

Детский браузер Гогуль - расширение для браузера Firefox - был разработан специально в помощь родителям, так что если у тебя пока нет детей, можешь рассказать друзьям, у которых подрастают неугомонные сорванцы. В любом случае и тебе не будет лишним установить Гогуль, ведь когда друзья приезжают к тебе в гости, их дети вовсю эксплуатируют твой подержанный MacBook Pro. Сервис отвечает за безопасность детей в Интернете: ограничивает доступ в Сеть, блокируя ресурсы с нежелательным и опасным контентом, который может негативно повлиять на психику детей. Браузер не даст им зайти на «взрослые» интернет-страницы, а также закроет доступ в определенное время и дни недели. Список безопасных ресурсов создала команда профессиональных детских психологов, врачей и педагогов из разных регионов России.

Гогуль подойдет для браузеров Internet Explorer, Google Chrome, Mozilla Firefox, Opera, Maxthon и Apple Safari.

Если ты используешь для хранения данных облачные сервисы, тебе обязательно пригодится бесплатная программа Boxcryptor , которая надежно зашифрует файлы на случай взлома. После этого ты можешь уже не бояться утечки наиважнейшей информации. Сервис подойдет для шифрования данных в таких облачных сервисах, как Google Drive, Microsoft SkyDrive, Dropbox, SugarSync и других.

Программу можно установить для компьютерных операционных систем Windows, Mac, мобильных платформ Android и iOS, а также браузера Google Chrome.

Скажи честно, ты нет-нет, да и посмеиваешься над своим бойфрендом, который уверяет, что Большой Брат следит за нами через соцсети, а кибер-злоумышленники спят и видят, как в одно прекрасное утро возьмут и похитят твои личные данные. Смех смехом, но каждый день вопрос безопасности и анонимности в Сети становится все более актуальным. Один из возможных способов защиты данных в Интернете - это использование TunnelBear , приложения, которое позволяет безопасно серфить в Сети и скрывать конфиденциальные данные от посторонних глаз. Анонимный серфинг в Интернете - наше все. Сервис с оригинальным дизайном достаточно прост в установке и использовании, при этом он способен обеспечить высокую степень защиты данных при интернет-серфинге.

TunnelBear работает на Windows, а также доступен для мобильных платформ Android и iOS.

Будем настраивать более безопасный сёрфинг в Интернете, чем нам предоставляется по умолчанию. Всё делается под Ubuntu Linux и используется браузер Firefox, но ничего не мешает реализовать описанное и под другими операционными системами и браузерами. Firefox выбран из-за большого количества плагинов, которые расширяют его стандартный функционал.

А зачем это всё?

Дело в том, что многие используют бесплатные Wi-Fi сети в различных кафе, чтобы зайти в социальные сети и вводят свои логины и пароли, рискуя быть перехваченными. Ведь вы работаете по открытому протоколу http.

Главная мысль статьи: мы поднимем tor, который будет шифровать трафик, который по своей природе открытый (протокол http, icq). Прокси сервер polipo позволит программам через себя пустить трафик на tor, который умеет только SOCK, а многие программы не умеют работать с SOCK. Браузер Firefox открытый трафик http будет пускать на связку polipo + tor. Шифрованный трафик https будем пускать напрямую, мимо Тора, так как природа Tor по своей сути медленная и латентная.

А теперь всё помедленнее и подробнее.

Тор

Вначале нам понадобится Tor. Данный проект позволит улучшить анонимность при посещении сайтов по http протоколу. Тор шифрует трафик и использует 3 своих случайных сервера прежде чем выпустит ваш трафик в Интернет.

Устанавливаем в систему -

Sudo apt-get install tor .

Тор по умолчанию, мягко говоря, не быстр. Его задача ваша анонимность и шифрация. Раньше были только вы и вебсервер, на который вы зашли браузером, а теперь вы, веб сервер и сеть Тора, которая меняет свои сервера с каждым вашим запросом и шифрует ваш трафик.

Но есть настройки ускоряющие Тор.

# Время, отводимое на постройку нового кольца CircuitBuildTimeout 5 # Закрыть соединение, если не было никакого обмена информацией в течение заданного периода времени (по умолчанию 5 минут) KeepalivePeriod 60 # Каждые NUM секунд Тор просматривает другие варианты построения цепей. NewCircuitPeriod 15 # Увеличим количество Guards NumEntryGuards 8

Данные настройки нужно внести в файл /etc/tor/torrc. Если параметры уже там есть, то изменить дефолтные на новые данные.

Параметр SocksPort 9050 намекает, что работать мы будем через порт 9050. Если ваши программы умеют работать через SOCK, то смело указывайте им localhost:9050. Но много программ не умеют работать с SOCK и тогда переходим к ещё одному звену безопасности - Polipo.

Polipo

Polipo - это маленький, легковесный прокси сервер.

Его задача:

- работать с программами, которые не умеют работать с SOCK.

- убирать заголовки, которые много болтают о вас во время http сеанса.

Установите polipo -

Sudo apt-get install polipo . В /etc/polipo/config должны быть строки socksParentProxy = "localhost:9050" socksProxyType = socks5

Данные строки означают, что трафик полученный Полипо будет отправлен Тору.

Пускай Polipo уменьшает информацию о вас, которая доступна веб сайтам. Для этого нужны настройки.

DisableVia=true

Если вы умеренный параноик. Сайты должны работать нормально.

CensoredHeaders = from, accept-language censorReferer = maybe

Если вы вздрагиваете от каждого шороха за дверями. Сайты могут работать не корректно.

CensoredHeaders = set-cookie, cookie, cookie2, from, accept-language censorReferer = true

Полипо ждёт вас по адресу 127.0.0.1:8123 и теперь в программах можно указывать адрес прокси, как 127.0.0.1:8123. Приятным бонусом идёт возможность Polipo кешировать результаты сёрфинга, что сэкономит вам секунду другую при посещении сайтов.

На данном этапе можно программы мгновенных сообщений типа ICQ настроить на свой прокси polipo + tor, указав в настройках 127.0.0.1:8123.

У Skype свой закрытый протокол с шифрацией, так что можно не заморачиваться по поводу прокидывания шифрованного трафика скайпа через polipo + tor. Можно только ухудшить итоговый результат, так как голос и видео чувствительны к латентности сети , а Тор только ухудшает её, занимаясь вашей анонимностью и шифрацией.

Firefox с автопереключением прокси.

Нет смысла пускать шифрованный трафик https через систему Тор. Только лишние секунды ожидания. Шифровать шифрованное - это не очень умная мысль.

Мы сделаем так, чтобы открытый трафик http шифровался, а шифрованный https шёл шифрованным напрямую.

В Firefox ставим расширение FoxyProxy Standard. Выставляем режим: Использовать прокси, основанные на шаблонах.

Прямой Интернет . Рекомендую сделать на всякий случай пункт direct_inet - прямой доступ в Интернет для своих белых сайтов. Данный список вы можете пополнять и, таким образом, заходить на эти веб сайты, МИНУЯ защиту в виде Tor + Polipo.

БУДЬТЕ ОСТОРОЖНЫ и не вводите логины и пароли, не занимайтесь финансовыми вопросами на этих сайтах. Данный пункт нужен, только для убыстрения работы с данным сайтом или если работа с сайтом через Тор вызывает больше проблем.

Кеширующий Полипо и Тор . Пункт ниже под названием tor_polipo - использование прокси сервера polipo + tor. Вбейте шаблон httр://* с именем http_via_tor, используя Белый список и Метасимволы. Укажите адрес прокси 127.0.0.1:8123. Теперь весь http трафик будет FoxyProxy заворачивать на Polipo с Тором, другими словами - шифровать и анонимизировать.

HTTPS идёт прямо . Последний пункт "по умолчанию" пустит весь трафик так же напрямую, а значит шифрованный https будет идти напрямую, минуя tor + polipo, так как https не попадёт под фильтр httр://* с именем http_via_tor, описанный выше.

Протоколов, кроме http(s), обычно мало кто использует, поэтому не будем усложнять схему из-за редкостных динозавров. Тем более у Polipo хроническое не умение работать с ftp.

Ещё толику безопасности.

Мощь GPU и вот ключ WPA2 уже взломан. Кто виноват? Подстава от брата WPS.

В наше время большое значение имеет SEO оптимизация сайтов, получение хороших позиций в поисковых системах и увеличение посещаемости ресурсов. Для повышения этих показателей многие веб-мастера используют системы активной рекламы (САР) или почтовики, а обычные юзеры, используют эти системы для получения дополнительного дохода.

Обе стороны преследуют свои цели. У веб-владельцев растет посещаемость, значимость для поисковых систем, привлекаются дополнительные клиенты. САР усиленно направляет трафик на сайт, для многих систем, торгующих площадками со ссылками.

Но у этой медали есть и другая сторона. Ведь на всех сайтах САР трудятся пользователи, усиленно кликающие по ссылкам и создающие трафик. К сожалению, о них никто не думает. В системы активной рекламы многие были привлечены обещанием баснословных заработков. Но один их переход по ссылке в среднем стоит 2 коп. Представьте, сколько им надо работать, что бы хотя бы покрыть расходы за электроэнергию и интернет.

Безопасность серфинга

К сожалению, низкая стоимость их труда это только половина беды. Вторая половина – это сайты с вредоносным кодом на них. Даже при использовании антивируса с актуальными базами – шанс инфицироваться компьютерными вирусами высок. Это приводит к краже личных данных, сбое в работе оперативной системы и т.д.

Всё больше пользователей разочаровываются в данном виде заработка, хотя при грамотно системе безопасности, заработок возможен.

Как быть? Порядочные владельцам раскрученных САР в какой-то мере заботятся о контроле качества рекламируемых сайтов. Но это в идеале. Лучше все-таки продумать свою стратегию по безопасности и придерживаться некоторых советов по этому поводу.

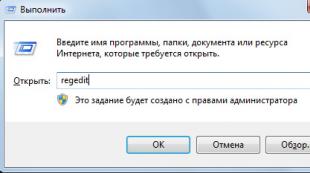

- Не заходите в интернет под учетной записью администратора компьютера. Для этого больше подходит гостевая учетная запись, с ограниченными правами – гость. Сделать это в панели управления сможет даже новичок.

- Для каждого почтовика, на котором вы работаете назначайте индивидуальный логин и пароль.

- Не вводите и не сообщайте посторонним данные своих виртуальных кошельков

- Используйте проверенные антивирусные программы.

- Используйте утилиты, которые позволяют пользователю работать с «клоном» своей оперативной системы, а не с её подлинником. Например, программа Shadow Defender, которая даже «непосвященному» поможет сохранить его систему в целости. Shadow Defender позволяет поставить систему в режим тени. Который называется Shadow mode, при котором пользователю не будет угрожать потеря важной информации или атака вирусов.

- Работайте с проверенными и известными сайтами, о которых есть много отзывов в сети и на которых большая посещаемость. Количество зарегистрированных посетителей и возраст СРА - это главные показатели безопасной работы в серфинге.

Сайты для безопасного серфинга

В заключение хочу привести свой список проверенных лично мной сайтов для серфинга. Их немного, но они лучшие!