Форматирование etoken без пароля администратора. PIN-код для токенов: пароль с особыми правилами

Хранение ключей на аппаратных ключах (Kaztoken, eToken) увеличивает безопасность хранения и использования ЭЦП организации:

- Хранимые ЭЦП с данных устройств скрытно скопировать сложнее, нежели с ПК

- При утере токена, использование ЭЦП защищено паролем

Для использования устройств еТокен, организация должна иметь действующие ключи ЭЦП.

В статье:

Установка ключей ЭЦП на устройство eToken (видео урок)

Установка ЭЦП на носители еТокен имеет нюансы (проверено на сентябрь 2015 года).

Устройство еТокен при первом использовании, перед записью на него ключей требует обязательного изменения пароля по умлочанию (1234567890) на более сложный, только после чего возможна запись ключей ЭЦП на устройство. Поэтому, если просто вставить новое устройство еТокен в ПК и попытаться через сайт НУЦ установить сертификаты, после окончания установки будет выдаваться сообщение об ошибке установки сертификатов.

Поэтому придется скачать управляющую программу на устройство eToken, переинициализировть устройство, убрав галочку требовать смену пароля перед использованием.

А так как сайт НУЦ может записать ключи на токен, только если пароль на еТокен 1234567890 (при других паролях, опять же после установки получаем ошибку записи ключей), в управляющей программе принудительно устанавливаем пароль 1234567890, предварительно сняв галочку о требовании сложного пароля.

После проделанных операций, можно успешно записать ключи ЭЦП на носитель eToken.

Очистка носителя eToken (видео урок)

Исправляем ошибку Обнаружено более одного ключа RSA ключа

Если перед установкой новых ключей не произвести очистку носителя еТокен, установка через сайт НУЦ пройдет успешно, но при попытке входа на портал ИС Казначейство Клиент, вы столкнетесь со следующей ошибкой: Обнаружено более одного RSA ключа:

Решением этой проблемы будет скачать утилиту InfoToken() и с помощью нее отформатировать устройство. После чего придется заново записать ключи на токен.

Совет от нашего читателя: можно попробовать удалить лишние ключи с помощью TumarCSP.

От автора:

Если проблема решена, один из способов сказать «Спасибо» автору, указан — .

Если же проблему разрешить не удалось или появились дополнительные вопросы, задать их можно на нашем , в нашей группе .

Или же, воспользуйтесь нашей услугой « » доверив решение проблемы специалисту.

В случае, если пользователем был несколько раз введен неверный пароль, eToken может быть заблокирован.

Для разблокировки eToken необходимо выполнить следующие действия описанные ниже, да и еще пользователю дать ссылку на книгу по тренировки памяти, так по дружески.

Я забыл пароль etoken, что делать

Все мы люди, у всех свои проблемы и заботы, часто из памяти вылетают вещи которыми мы не часто пользуемся, такой вещью может быть для пользователя etoken, такая красная или синяя флешка. Не расстраивайтесь, все поправимо.

Запустите программу eToken PKI Client (при необходимости установите программу)

Выберите считыватель eToken, затем нажмите "Показать подробный вид"

Нажмите на кнопку "Вход с правами Администартора"

Введите пароль Администратора, затем нажмите " ОК " . По умолчанию на eToken должен быть установлен пароль администратора 0987654321

Если пароль администратора был введен правильно, должно появиться сообщение "Выполнен вход с правами Администратора"

Затем нажмите на кнопку "Установить пароль пользователя"

Задайте новый пароль и нажмите " ОК " (настоятельно рекомендуем указывать пароль по умолчанию 1234567890 ), чтобы точно уже не забыть.

Токены, электронные ключи для доступа к важной информации, приобретают всю большую популярность в России. Токен сейчас – не только средство для аутентификации в операционной системе компьютера, но и удобное устройство для хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений. Токены надежнее стандартной пары “логин/пароль” за счет механизма двухфакторной идентификации: то есть пользователь не только должен иметь в наличии носитель информации (непосредственно сам токен), но и знать PIN-код.

Основных форм-факторов, в которых выпускаются токены, три: USB-токен, смарт-карта и брелок. Защита при помощи PIN-кода чаще всего встречается в USB-токенах, хотя последние модели USB-токенов выпускаются с возможностью установки RFID-метки и с жидкокристаллическим дисплеем для генерации одноразовых паролей.

Остановимся подробнее на принципах функционирования токенов с PIN-кодом. PIN-код - это специально заданный пароль, который разбивает процедуру аутентификации на два этапа: присоединение токена к компьютеру и ввод собственно PIN-кода.

Наиболее популярные модели токенов на современном электронном рынке России – Рутокен, eToken от компании “Аладдин”, и электронный ключ от компании “Актив”. Рассмотрим наиболее часто задаваемые вопросы касательно PIN-кодов для токена на примере токенов этих производителей.

1. Какой PIN-код используется по умолчанию?

В таблице ниже представлены информация о PIN-кодах по умолчанию для токенов Рутокен и eToken. Пароль по умолчанию отличается для разных уровней владельцев.

| Владелец | Пользователь | Администратор |

| Рутокен | 12345678 | 87654321 |

|

eToken

|

1234567890 | По умолчанию пароль администратора не устанавливается. Может быть установлен через панель управления только для моделей eToken PRO, eToken NG- FLASH, eToken NG-OTP. |

| JaCarta PKI | 11111111 | 00000000 |

| JaCarta ГОСТ | Не задан | 1234567890 |

| JaCarta PKI/ГОСТ |

Для PKI-функционала:

11111111

При использовании JaCarta PKI с опцией "Обратная совместимость" - PIN-код - 1234567890 Для ГОСТ-функционала: PIN-код не задан |

Для PKI-функционала:

00000000

При использовании JaCarta PKI с опцией "Обратная совместимость" - PIN-код не установлен Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/ГОСТ/SE |

Для PKI-функционала:

11111111

Для ГОСТ-функционала: 0987654321 |

Для PKI-функционала:

00000000

Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | 11111111 | 00000000 |

| ESMART Token | 12345678 | 12345678 |

| карта IDPrime | 0000 | 48 нулей |

| JaCarta PRO/JaCarta LT | 1234567890 | 1234567890 |

2. Надо ли изменять PIN-код по умолчанию? Если да, то в какой момент работы с токеном?

3. Что делать, если PIN-коды на токене неизвестны, а PIN-код по умолчанию уже сброшен?

Единственный выход - полностью очистить (отформатировать) токен.

4. Что делать, если PIN-код пользователя заблокирован?

Разблокировать PIN-код пользователя можно через панель управления токена. Для выполнения этой операции необходимо знать PIN-код администратора.

5. Что делать, если PIN-код администратора заблокирован?

Разблокировать PIN-код администратора невозможно. Единственный выход - полностью очистить (отформатировать) токен.

6. Какие меры безопасности предприняты производителями для снижения риска подбора пароля?

Основные пункты политики безопасности для PIN-кодов USB-токенов компаний “Аладдин” и “Актив” представлены в таблице ниже. Проанализировав данные таблицы можно сделать вывод, что eToken предположительно будет иметь более защищенный пин код. Рутокен, хоть и позволяет задавать пароль всего из одного символа, что небезопасно, по остальным параметрам не уступает продукту компании “Аладдин”.

| Параметр | eToken | Рутокен |

| Минимальная длина PIN-кода | 4 | 1 |

|

Состав PIN-кода |

Буквы, цифры, специальные символы | Цифры, буквы латинского алфавита |

| Больше или равно 7 | До 16 | |

|

Администрирование безопасности PIN-кода |

Есть | Есть |

| Есть | Есть |

Важность сохранения PIN-кода в секрете известна всем тем, кто использует токены в личных целях, хранит на нем свою электронную подпись, доверяет электронному ключу информацию не только личного характера, но и детали своих бизнес-проектов. Токены компаний “Аладдин” и “Актив” обладают предустановленными защитными свойствами и вместе с определенной долей предосторожности, которая будет проявлена пользователем, снижают риск подбора пароля до минимума.

Программные продукты Рутокен и eToken представлены в различных конфигурациях и форм-факторах. Предлагаемый ассортимент позволит вам выбрать именно ту модель токена, которая наиболее отвечает вашим требованиям, будь то

"К 2008 году количество используемых USB-ключей приблизится к количеству других средств аутентификации"

IDC 2004 год

Введение

В настоящее время в связи с широким распространением компьютеров все чаще приходится задумываться о безопасности обрабатываемой информации. Первым шагом в обеспечении безопасности является аутентификация законного пользователя.

Чаще всего в качестве средств аутентификации используется пароль. К тому же более 60% пользователей, как показывает практика, чаще всего использует одни и те же пароли к различным системам. Не стоит и говорить, что это существенно снижает уровень безопасности. Что делать?

На мой взгляд, одним из вариантов решения проблемы будет использование аппаратных ключей аутентификации. Рассмотрим их применение подробнее на примере USB-ключей от фирмы Aladdin.

Что такое eToken?

eToken (рис. 1) – персональное устройство для аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронно-цифровой подписью (ЭЦП). eToken выпускается в виде:

- eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К.

- eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли (One Time Password, OTP). Доступен в версиях 32К и 64К.

- Смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

В дальнейшем мы будем говорить именно о USB-ключах, которые подключаются напрямую к USB порту компьютера и, в отличие от смарт-карты, не требует наличия специального считывателя.

eToken обладает защищенной энергонезависимой памятью и используется для хранения паролей, сертификатов и других секретных данных.

Рисунок 1 eToken Pro 64k

Устройство eToken

Компоненты технологии eToken PRO:

- Чип смарт-карты Infineon SLE66CX322P или SLE66CX642P (EEPROM ёмкостью 32 или 64 КБ соответственно);

- ОС смарт-карты Siemens CardOS V4.2;

- Аппаратно реализованные алгоритмы: RSA 1024bit, DES, Triple-DES 168bit, SHA-1, MAC, Retail-MAC, HMAC-SHA1;

- Аппаратный датчик случайных чисел;

- Контроллер USB интерфейса;

- Источник питания;

- Корпус из твёрдого пластика, не поддающийся необнаружимому вскрытию.

В устройство eToken NG-OTP дополнительно включены следующие компоненты:

- Генератор одноразовых паролей;

- Кнопка для их генерации;

- ЖК-дисплей;

Поддержка интерфейсов:

- Microsoft CryptoAPI;

- PKCS#11.

PIN-код

Для получения доступа к данным, хранящимся в памяти eToken, необходимо ввести PIN-код (Personal Identification Number). В PIN-коде не рекомендуется использовать пробелы и русские буквы. При этом PIN-код должен удовлетворять критериям качества, заданным в файле %systemroot%\system32\etcpass.ini.

Редактирование этого файла, содержащего критерии качества PIN-кода, осуществляется с помощью утилиты eToken Properties.

Права доступа к eToken

В зависимости от модели eToken и параметров, выбранных при форматировании, можно выделить четыре типа прав доступа к eToken:

- гостевой – возможность просматривать объекты в открытой области памяти; возможность получения из системной области памяти общей информации относительно eToken, включающей имя eToken, идентификаторы и некоторые другие параметры. При гостевом доступе знание PIN-кода не обязательно;

- пользовательский – право просматривать, изменять и удалять объекты в закрытой, открытой и свободной областях памяти; возможность получения общей информации относительно eToken; право менять PIN-код и переименовывать eToken; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем (при отсутствии пароля администратора или с разрешения администратора), право просмотра и удаления сертификатов в хранилище eToken и ключевых контейнеров RSA;

- администраторский – право менять PIN-код пользователя, не зная его; право смены пароля администратора; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем, а также возможность делать эти настройки доступными в пользовательском режиме;

- инициализационный – право форматировать eToken PRO.

К eToken R2 относятся только первые два типа прав, к eToken PRO и eToken NG-OTP – все четыре.

Администраторский доступ к eToken PRO может быть произведен только после правильного ввода пароля администратора. Если же в процессе форматирования пароль администратора не задан, то обратиться с правами администратора нельзя.

Программное обеспечение для eToken

Общие сведения

eToken Run Time Environment 3.65

eToken Run Time Environment (eToken RTE) – набор драйверов eToken. В состав данного пакета программного обеспечения входит утилита "Свойства eToken" (eToken Properties).

С помощью данной утилиты можно:

- настраивать параметры eToken и его драйверов;

- просматривать общую информацию относительно eToken;

- импортировать, просматривать и удалять сертификаты (за исключением сертификатов из хранилища eTokenEx) и ключевые контейнеры RSA;

- форматировать eToken PRO и eToken NG-OTP;

- настраивать критерии качества PIN-кодов.

Для установки данного программного обеспечения необходимы права локального администратора. Следует помнить, что до установки eToken RTE нельзя подключать ключ eToken.

Установку программного обеспечения необходимо проводить в следующем порядке:

- eToken RTE 3.65;

- eToken RTE 3.65 RUI (русификация интерфейса);

- eToken RTX.

Установка и удаление на локальном компьютере eToken RTE 3.65

Установка

Рисунок 2 eToken Run Time Environment 3.65 Setup

В окне (рис. 3) необходимо прочесть лицензионное соглашение и согласиться с ним.

Рисунок 3 End-User License Agreement

Если вы не согласны с условиями лицензионного соглашения, то нажмите кнопку "Cancel" и тем самым прервите процесс установки.

Если вы согласны с лицензионным соглашением, то выберите пункт "I accept the license agreement" и нажмите кнопку "Next". На экране вы увидите следующее окно (рис. 4):

Рисунок 4 Ready to Install the Application

Установка займет некоторое время.

По окончании процесса инсталляции (рис. 5) нажмите кнопку "Finish".

Рисунок 5 eToken Run Time Environment 3.65 has been successfully installed

В конце установки может потребоваться перезагрузка компьютера.

eToken RTE 3.65 RUI

Установка

Для установки eToken RTE 3.65 RUI необходимо запустить программу установки.

Рисунок 6 Установка eToken 3.65 RUI

В появившемся окне (рис. 6) нажмите кнопку "Далее".

Рисунок 7 Окончание установки Russian User Interface

Использование командной строки

Для установки и удаления eToken RTE 3.65, eToken RTE 3.65 RUI и eToken RTX можно использовать командную строку.

Примеры команд:

- msiexec /qn /i

- msiexec /qb /i

- /q – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон с параметрами по умолчанию;

- /qb – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с параметрами по умолчанию и отображением процесса установки на экране;

- msiexec /qn /x – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон;

- msiexec /qb /x – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с отображением процесса удаления на экране.

Первое подсоединение USB-ключа eToken к компьютеру

Если на компьютере установлен eToken RTE 3.65, подключите eToken к порту USB или к удлинительному кабелю. После этого начнётся процесс обработки нового оборудования, который может занять некоторое время. По завершении процесса обработки нового оборудования на eToken загорится световой индикатор.

Утилита "Свойства eToken"

Рисунок 8 Окно программы "Свойства eToken"

Утилита "Свойства eToken" позволяет выполнять основные операции по управлению токенами, такие как смена паролей, просмотр информации и сертификатов, расположенных в памяти eToken. Кроме того, с помощью утилиты "Свойства eToken" можно быстро и легко переносить сертификаты между компьютером и eToken, а также импортировать ключи в память eToken.

Кнопка "Разблокировать" необходима, если пользователь забыл свой PIN-код, и не может прийти к администратору eToken (например, пользователь находится в командировке). Обратившись к администратору по e-mail, пользователь сможет получить для этого eToken от администратора шестнадцатиричный запрос, сформированный на основании данных, хранящихся в базе TMS, внеся который в поле "ответ" пользователь получит доступ на смену PIN-кода.

Рисунок 9 Вкладка компьютер

Смена PIN-кода осуществляется согласно рис. 10:

Рисунок 10 Смена PIN-кода

При смене PIN-кода необходимо чтобы новый PIN-код соответствовал требованиям качества введенного пароля. Качество пароля проверяется согласно введенным критериям.

Для того чтобы проверить соответствие пароля выбранным критериям, введите пароль в строку. Под этой строкой выводится информация о причинах несоответствия введённого пароля выбранным критериям в процентах, а также графически и в процентах условно отображается качество введённого пароля согласно выбранным критериям.

Перечень критериев

В таблице приведены критерии качества PIN-кода и указаны их настраиваемые значения. В качестве значения критерия может быть использована отрицательная величина, выраженная в процентах. Такое значение называется штрафом.

Критерий | Описание | Возможные значения | Значение по умолчанию |

PIN-код содержит последовательность символов в алфавитном порядке | |||

длина последовательности символов для критерия ABCOrder | |||

новый пароль равен текущему | |||

пароль из словаря | |||

новый пароль равен одному из предыдущих | |||

DefaultPassChange | смена пароля, принятого по умолчанию | None (смена пароля не требуется); | |

файл словаря | абсолютный путь к файлу словаря | не задано |

|

пароль только из цифр | |||

наличие двух одинаковых символов | |||

срок действия до появления предупреждения о необходимости смены (в днях) | |||

максимальный срок действия в днях | 0 |

||

KeyboardProximity | наличие нескольких символов в том же порядке, как на клавиатуре | ||

KeyboardProximityBase | длина последовательности символов для критерия KeyboardProximity | ||

пароль похож на пароль из словаря | |||

минимальный срок действия в днях | 0 |

||

минимальная длина в символах | |||

минимальная стойкость в процентах | |||

отсутствие цифр | |||

отсутствие строчных букв | |||

использование букв русского алфавита, непечатаемых и некоторых служебных символов | |||

отсутствие знаков препинания и служебных символов | |||

отсутствие прописных букв | |||

PhonesAndSerialNumbers | использование в пароле номеров телефонов, серийных номеров, и т.п. | ||

наличие повторяющихся символов | |||

количество использованных ранее паролей, хранящихся в памяти eToken для проверки по критерию CheckOld-Passes | |||

длина пароля меньше WarningLength | |||

если длина пароля меньше WarningLength, при проверке качества пароля появляется предупреждение | |||

пароль содержит символы пробела |

Словарь

Для того чтобы задать список недопустимых или нежелательных паролей, создайте текстовый файл. Или вы можете воспользоваться так называемыми частотными словарями, которые используются для подбора паролей. Файлы таких словарей можно взять на сайте www.passwords.ru .

Пример такого словаря:

anna

annette

bill

password

william

Назначьте критерию "Dictionary" путь к созданному файлу. При этом путь к файлу словаря на каждом компьютере должен совпадать со значением критерия "Dictionary".

Вход в Windows с помощью eToken

Общие сведения

eToken SecurLogon совмещает эффективную защиту сети с удобством и мобильностью. При аутентификации в Windows используются имя пользователя и пароль, хранящиеся в памяти eToken. Это даёт возможность применять строгую аутентификацию на основе токенов.

Вместе с тем хотелось бы добавить, что в крупных компаниях, использующих доменную структуру, необходимо подумать о внедрении PKI и централизованном применении SmartCardLogon.

При использовании eToken SecurLogon могут применяться никому не известные случайные сложные пароли. Кроме того, предусмотрена возможность использования сертификатов, хранящихся в памяти eToken, для регистрации на основе смарт-карт, что повышает безопасность входа в Windows.

Это стало возможным благодаря тому, что система Windows 2000/XP позволяет использовать различные механизмы доступа, заменяющие метод аутентификации по умолчанию. Механизмы идентификации и аутентификации службы входа в Windows (winlogon), обеспечивающей интерактивную регистрацию в системе, встроены в заменяемую динамически подсоединяемую библиотеку (DLL), именуемую GINA (Graphical Identification and Authentication, рабочий стол аутентификации). Когда система нуждается в ином методе аутентификации, который бы заменил механизм "имя пользователя/пароль" (используемый по умолчанию) стандартную msgina.dll заменяют новой библиотекой.

При установке eToken SecurLogon заменяется библиотека рабочего стола аутентификации и создаются новые параметры реестра. GINA отвечает за политику интерактивного подключения и осуществляет идентификацию и диалог с пользователем. Замена библиотеки рабочего стола аутентификации делает eToken основным механизмом проверки подлинности, расширяющим возможности стандартной аутентификации Windows 2000/XP, основанной на применении имени пользователя и пароля.

Пользователи могут самостоятельно записывать в память eToken информацию, необходимую для входа в Windows (профили), если это разрешено политикой безопасности предприятия.

Профили можно создавать с помощью мастера создания профилей eToken Windows Logon.

Приступая к работе

eToken SecurLogon аутентифицирует пользователя Windows 2000/XP/2003 c помощью eToken, используя либо сертификат пользователя со смарт-картой, либо имя пользователя и пароль, которые хранятся в памяти eToken. eToken RTE включает в себя все необходимые файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon.

Минимальные требования

Условия для установки eToken Windows Logon:

- на всех рабочих станциях должен быть установлен eToken Runtime Environment (версии 3.65 или 3.65);

- eToken SecurLogon устанавливается на компьютер с Windows 2000 (SP4), Windows XP (SP2) или Windows 2003 (SP1). eToken SecurLogon поддерживает классический диалог приветствия Windows (но не новый экран приветствия Windows XP) и не поддерживает режим быстрой смены пользователя в Windows XP.

Поддерживаемые токены

eToken SecurLogon поддерживает следующие устройства eToken:

- eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К;

- eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли. Доступен в версиях 32К и 64К;

- смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

eToken Runtime Environment (RTE)

eToken Runtime Environment (RTE) содержит все файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon. В этот набор также входит утилита "Свойства eToken" (eToken Properties), позволяющая пользователю легко управлять PIN-кодом и именем eToken.

Все новые eToken имеют один и тот же PIN-код, установленный по умолчанию при производстве. Этот PIN-код 1234567890. Для обеспечения строгой, двухфакторной аутентификации и полной функциональности пользователь обязательно должен заменить PIN-код по умолчанию собственным PIN-кодом сразу после получения нового eToken.

Важно:

PIN-код не следует путать с паролем пользователя

Windows

.

Установка

Для того чтобы установить eToken Windows Logon:

- войдите в систему как пользователь с правами администратора;

- дважды щёлкните SecurLogon - 2.0.0.55.msi;

- появится окно мастера установки eToken SecurLogon (рис. 11);

- нажмите кнопку "Next", появится лицензионное соглашение eToken Enterprise;

- прочитайте соглашение, нажмите кнопку "I accept" (Принимаю), а затем кнопку "Next";

- в конце установки производится перезагрузка.

Рисунок 11 Установка SecurLogon

Установка с помощью командной строки:

eToken SecurLogon можно устанавливать, используя командную строку:

msiexec /Option [необязательный параметр]

Параметры установки:

- – установка или настройка продукта;

- /a – административная установка – установка продукта в сеть;

- /j

Объявление о продукте:

- "m" – всем пользователям;

- "u" – текущему пользователю;

- – отмена установки продукта.

Параметры отображения:

- /quiet – тихий режим, без взаимодействия с пользователем;

- /passive – автоматический режим – только индикатор выполнения;

- /q – выбор уровня интерфейса пользователя;

- n – без интерфейса;

- b – основной интерфейс;

- r – сокращенный интерфейс;

- f – полный интерфейс (по умолчанию);

- /help – вывод справки по использованию.

Параметры перезапуска

- /norestart – не перезапускать после завершения установки;

- /promptrestart – запрашивать переустановку при необходимости;

- /forcerestart – всегда запускать компьютер после завершения установки.

Параметры ведения журнала

/l ;

- i – сообщения о состоянии;

- w – сообщения об устранимых ошибках;

- e – все сообщения об ошибках;

- a – запуски действий;

- r – записи, специфические для действия;

- u – запросы пользователя;

- c – начальные параметры интерфейса пользователя;

- m – сведения о выходе из-за недостатка памяти или неустранимой ошибки;

- o – сообщения о недостатке места на диске;

- p – свойства терминала;

- v – подробный вывод;

- x – дополнительная отладочная информация;

- + – добавление в существующий файл журнала;

- ! – сбрасывание каждой строки в журнал;

- * – заносить в журнал все сведения, кроме параметров "v" и "x" /log равнозначен /l* .

Параметры обновления:

- /update [;Update2.msp] – применение обновлений;

- /uninstall [;Update2.msp] /package – удаление обновлений продукта.

Параметры восстановления:

/f

Восстановление продукта:

- p – только при отсутствии файла;

- o – если файл отсутствует или установлена старая версия (по умолчанию);

- e – если файл отсутствует или установлена такая же или старая версия;

- d – если файл отсутствует или установлена другая версия;;

- c – если файл отсутствует или контрольная сумма не совпадает с подсчитанным значением;

- a – вызывает переустановку всех файлов;

- u – все необходимые элементы реестра, специфические для пользователя (по умолчанию);

- m – все необходимые элементы реестра, специфические для компьютера (по умолчанию);

- s – все существующие ярлыки (по умолчанию);

- v – запуск из источника с повторным кэшированием локальных пакетов;

Настройка общих свойств:

Обратитесь к руководству разработчиков Windows (R) Installer за дополнительными сведениями по использованию командной строки.

Автоматическая генерация пароля.

При записи профиля пользователя в память eToken пароль может генерироваться автоматически или вводиться вручную. При автоматической генерации формируется случайный, длиной до 128 символов, пароль. При этом пользователь не будет знать свой пароль и не сможет войти в сеть без ключа eToken. Требование использования только автоматически сгенерированных паролей может быть настроено как обязательное.

Использование eToken SecurLogon

eToken SecurLogon позволяет пользователям регистрироваться в Windows 2000/XP/2003 при помощи eToken с записанным в памяти паролем.

Регистрация в Windows

Вы можете регистрироваться в системе Windows с помощью eToken, или вводя имя пользователя и пароль Windows.

Чтобы зарегистрироваться в Windows с помощью eToken:

- Перезагрузите ваш компьютер;

- Появится приветственное сообщение Windows;

- Если eToken уже подсоединён, щелкните по гиперссылке Logon Using eToken (регистрация при помощи eToken). Если eToken не был подсоединён, подключите его к порту USB или кабелю. При любом методе регистрации будет отображено окно "Вход в Windows / Log On to Windows";

- Выберите пользователя и введите PIN-код eToken;

- Нажмите кнопку "OK". Вы открыли сеанс пользователя с помощью реквизитов, становленных в памяти eToken.

- Если вы используете eToken с сертификатом пользователя со смарт-картой, то вы должны ввести только PIN-код eToken, чтобы подключиться к компьютеру.

Регистрация в Windows без eToken:

- перезагрузите ваш компьютер, нажмите сочетание клавиш CTRL+ALT+DEL, появится окно "Вход в Windows / Log On to Windows";

- нажмите кнопку "OK" – вы вошли в систему при помощи имени пользователя и пароля.

Смена пароля

Вы можете сменить пароль Windows после входа в систему при помощи eToken.

Для того чтобы сменить пароль после входа в систему при помощи eToken:

- войдите в систему, используя eToken;

- нажмите "CTRL +ALT +DEL ", появится окно "Безопасность Windows / Windows Security ";

- Щёлкните кнопку "Смена пароля / Change Password ", если текущий пароль был создан вручную, то появится окно "Смена пароля / Change Password ", но если текущий пароль был создан случайным образом, то переходим к пункту 5;

- Введите новый пароль в полях "Новый пароль / New Password "и "Подтверждение / Confirm New Password "и нажмите кнопку "OK ";

- Если текущий пароль был создан случайным образом, то и новый пароль будет создан автоматически;

- в появившемся диалоговом окне введите PIN-код eToken и нажмите кнопку "OK "

- появится окно с подтверждающим сообщением.

Защита сеанса пользователя

Вы можете использовать eToken для обеспечения безопасности вашего рабочего сеанса.

Блокировка вашей рабочей станции

Вы можете обеспечивать безопасность вашего компьютера, не выходя из системы, путем блокировки компьютера. При отсоединении eToken от порта USB или кабеля (после удачной регистрации) операционная система автоматически заблокирует ваш компьютер.

Для того чтобы разблокировать ваш компьютер:

Когда ваш компьютер заблокирован, появляется окно "Блокировка компьютера

Computer

Locked

". Подключите eToken к порту USB или кабелю. В появившемся окне введите PIN-код в поле "eToken

Password

"и нажмите кнопку "OK

" – компьютер разблокирован.

Примечание:

в случае нажатия "CTRL

+ALT

+DEL

"и ввода пароля компьютер будет разблокирован без использования eToken.

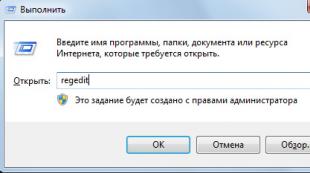

Удаление вручную

В том редком случае, когда вам потребуется удалить eToken SecurLogon вручную, предпримите следующие действия:

- перезагрузите компьютер и загрузите его в безопасном режиме;

- зарегистрируйтесь как пользователь с правами администратора;

- при помощи редактора реестра откройте раздел HKEY _LOCAL _MA С HINE \SOFTWARE \Microsoft \Windows NT \Current Version \Winlogon и удалите параметр "GinaDLL ";

- gерезагрузите ваш компьютер, при следующей регистрации в Windows появится окно Microsoft Windows Logon.

Устранение общих неполадок

Вам может понадобиться произвести следующие действия для устранения общих неполадок:

| Проблема | Решение |

Вы подсоединили eToken во время процесса регистрации (когда появилось окно "Операционная система Windows / Welcome to Windows ") или когда компьютер заблокирован (отображено окно "Блокировка компьютера / Computer Locked "). Окно eToken SecurLogon не появляется. | 1. Отсоедините все подключенные смарт-карты (не только eToken) к компьютеру и заново подключите eToken. |

Вы подключили eToken сразу после вывода компьютера из спящего или ждущего режима. Окно eToken SecurLogon не появляется. | 1. Дождитесь, когда загорится световой индикатор. Появится окно "Снятие блокировки компьютера

/ Unlock

Computer

". |

Вы отсоединили eToken после вывода компьютера из спящего или ждущего режима, и компьютер не блокируется сразу. | Подождите не более 30 секунд, пока компьютер не будет заблокирован. |

В Windows 2000 выход из системы или выключение компьютера занимают много времени. | Установите последний пакет обновления. |

Вы подсоединили устройство чтения смарт-карты или eToken после включения компьютера, и устройство не опознается. | Перезагрузите компьютер после подключения считывателя. |