Механические средства защиты информации. Средства защиты информации

Основные проблемы и способы защиты баз данных

Рассмотрим общие проблемы организации доступа к информации и ее защиты в удаленных базах данных.

Защита баз данных предполагается против любых предумышленных или непредумышленных угроз и заключает в себе различные организационные меры, программные и технические средства.

Понятие защиты применимо не только к информации, хранящейся в базах данных, необходимость защиты информации может возникать и в других частях информационных систем, что, в свою очередь, обусловит защиту и самой базы данных. Следовательно, защита базы данных является комплексной задачей и должна охватывать все коммуникационные системы ЛВС предприятия, включая оборудование, программное обеспечение, персонал и собственно данные.

База данных представляет собой важнейший корпоративный ресурс, который должен быть надлежащим образом защищен с помощью соответствующих средств контроля.

Рассмотрим способы защиты базы данных от следующих потенциальных опасностей:

Похищение и фальсификация данных;

Утрата конфиденциальности (нарушение тайны);

Нарушение неприкосновенности личных данных;

Утрата целостности;

Потеря доступности.

Это основные направления, по которым руководство предприятия должно принимать меры, обеспечивающие снижение степени риска потерь или повреждения данных.

Исходя из сказанного любая угроза, нарушающая функционирование информационной системы, должна рассматриваться как ситуация, направленная на катастрофические результаты работы предприятия.

В табл. 12.1 показаны примеры возможных опасностей для информационных систем.

Проблемы обеспечения безопасности баз данных можно подразделить на две категории: технологическую и организационную. Однако в реальной практике эти категории неразрывны.

Рассмотрим основные факторы, определяющие технологическую безопасность информационных систем.

Технологическая безопасность информационных систем определяется как алгоритмическая и программно-аппаратная, однако для краткости будем использовать термин технологическая безопасность, или безопасность.

Проблемы обеспечения технологической безопасности информационных систем можно свести к следующим аспектам:

Обеспечение непрерывности и корректности функционирования систем, от которых зависит безопасность людей и экологической обстановки;

Обеспечение защиты имущественных прав граждан, предприятий и государства в соответствии с требованиями гражданского, административного и хозяйственного кодексов (включая защиту секретов и интеллектуальной собственности);

Обеспечение защиты гражданских прав и свобод, гарантированных действующим законодательством (включая право на доступ к информации).

Следует еще раз отметить, что важнейшим назначением любой информации является то, что она служит основой для принятия оптимальных решений практически в любых сферах человеческой деятельности.

Требования по безопасности информационных систем различных предприятий могут существенно отличаться, однако они всегда должны обеспечивать следующие три основные свойства информации:

целостность, т.е. информация, на основе которой принимаются решения, должна быть достоверной и точной, в том числе защищенной от возможных непреднамеренных и злоумышленных искажений;

доступность, т.е. информация и соответствующие службы администрирования данных должны быть доступны и готовы к работе всегда, когда в них возникает необходимость;

конфиденциальность, т.е. конфиденциальная (засекреченная) информация должна быть доступна только тому, кому она предназначена.

Обеспечение защиты информации включает в себя:

Разработку показателей, характеризующих технологическую безопасность информационных систем;

Разработку требований к архитектуре баз данных;

Наличие трудовых и материальных ресурсов;

Разработку организационных мероприятий для исключения влияния внутренних и внешних дестабилизирующих факторов;

Разработку методов и средств, предотвращающих влияние дефектов программ и данных, в том числе разработку компьютерных экспертных систем оценки качества программных продуктов.

Показатели технологической безопасности информационных систем. Наиболее полно безопасность информационной системы характеризует ущерб, возможный при проявлении конкретной угрозы безопасности.

Однако описание и расчет возможного ущерба в достаточно общем виде является сложной задачей. Данная проблема в некотором смысле идентична проблеме оценки эффективности и надежности сложных технических систем, основанных на вероятностных методах.

Понятия характеристика степени безопасности и показатели надежности информационных систем достаточно близки. Различие состоит лишь в том, что показатели надежности учитывают все возникающие отказы при эксплуатации баз данных, а в характеристиках безопасности должны учитываться только отказы, повлиявшие на безопасность системы.

В соответствии с теорией надежности работоспособным называют состояние информационной системы (программных, аппаратных и трудовых ресурсов), при котором она способна выполнять заданные функции.

Показатели надежности баз данных оцениваются по следующим критериям: устойчивость, восстанавливаемость, коэффициент готовности.

Устойчивость (живучесть) - критерий, наиболее широко характеризующий способность информационной системы к безотказной работе при наличии сбоев и отказов программных и аппаратных средств, что обеспечивается:

Эффективным контролем за доступом к данным;

Обеспечением высокой степени конфиденциальности и целостности данных;

Контролем данных, поступающих из внешней среды.

Восстанавливаемость - критерий, определяемый временем и полнотой восстановления функционирования программ после перезапуска в случаях сбоя или отказа.

Коэффициент готовности - критерий, характеризующий степень вероятности восстановления системы в любой произвольный момент времени. Значение коэффициента готовности соответствует доле времени полезной работы системы на достаточно большом интервале, содержащем отказы и восстановления.

Приведенные критерии используются в основном при испытании информационных систем и на завершающих фазах комплексной отладки.

Требование к архитектуре информационных систем. Основное требование сводится к следующему: архитектура должна быть достаточно гибкой и допускать наращивание функций и ресурсов информационной системы без коренных структурных изменений, например за счет развития используемых программных и аппаратных средств.

Для выполнения этого требования необходимо наличие программной и информационной избыточности системы в виде ресурсов внешней и внутренней памяти ЭВМ.

Кроме того, для функционирования средств защиты необходима временная избыточность вычислительных ресурсов, обеспечиваемая высокой производительностью аппаратных средств ЛВС предприятия.

Все виды избыточности вычислительных ресурсов при обеспечении технологической безопасности используются для генерации тестовых наборов или хранения тестов контроля работоспособности и целостности ИС и БД при функционировании ИС, а также для оперативного контроля обнаружения и анализа дефектов исполнения программ.

Средства генерации тестов предназначены для подготовки исходных данных при проверке различных режимов функционирования информационной системы. Минимальный состав средств имитации может передаваться пользователям для контроля рабочих версий ИС в реальном времени и входить в комплект поставки каждой пользовательской версии. Для более глубоких испытаний версий и локализации ошибок целесообразно создавать комплексы средств имитации внешней среды высшего уровня, используемые специалистами по испытаниям и сертификации. Часть этих средств может применяться также в качестве средств имитации среды нижнего уровня (пользовательских) для обеспечения полного повторения ситуаций, при которых обнаружены аномалии функционирования И С.

Средства генерации, упорядочения и каталогизации тестовых наборов должны обеспечивать возможность многократного использования тестов в течение жизненного цикла информационной системы. Для эффективного использования тестов необходима система управления базой данных, обеспечивающая их накопление и хранение с тщательно продуманной идентификацией и каталогизацией. Система каталогизации должна обеспечивать достаточно простой и надежный поиск имеющихся тестов, а также достоверное выявление тестов, отсутствующих среди сохраняемых.

Средства оперативного (встроенного) контроля процесса исполнения программ должны непрерывно контролировать промежуточные и результирующие данные или включаться только по запросу при обнаружении сомнительных результатов. Они также должны обеспечивать получение информации о состоянии переменных в процессе решения конкретных задач и маршрутах исполнения программ, в которых нарушаются некоторые заданные условия. Создаваемые для эксплуатации методики и инструкции позволяют пользователям достаточно квалифицированно осуществлять диагностику состояния информационной системы. В настоящее время предприятия все чаще прибегают к созданию компьютерных экспертных систем.

Методы обеспечения технологической безопасности информационных систем. В табл. 12.1 были приведены возможные опасности для информационных систем. Рассмотрим основные уязвимые объекты для неумышленных угроз. Такими объектами являются:

Динамический вычислительный процесс обработки данных, автоматизированной подготовки решений и выработки управляющих воздействий;

Информация, накопленная в базах данных;

Объектный код программ, исполняемых вычислительными средствами в процессе функционирования ИС;

Информация, выдаваемая потребителям и на исполнительные механизмы.

Возможные непредумышленные дестабилизирующие факторы можно подразделить на внешние и внутренние. Внутренние источники угроз безопасности ИС:

Системные ошибки при разработке технического задания на разработку удаленных баз данных;

Алгоритмические ошибки проектирования и эксплуатации баз данных;

Ошибки программирования;

Недостаточная эффективность используемых методов и средств оперативной защиты программ и данных;

Внешние источники угроз безопасности ИС:

Ошибки оперативного и обслуживающего персонала в процессе эксплуатации баз данных;

Искажения в каналах телекоммуникации информации, поступающей от внешних источников и передаваемой потребителям, а также недопустимые изменения характеристик потоков информации;

Сбои и отказы аппаратуры;

Выход изменений состава и конфигурации ИС за пределы, проверенные при испытаниях или сертификации.

Полное устранение перечисленных угроз безопасности ИС принципиально невозможно. Следовательно, необходимо выявлять факторы, определяющие эти угрозы, и создавать методы и средства, уменьшающие их влияние на безопасность баз данных.

Современные технологии разработки удаленных баз данных определяют следующие методы и средства, позволяющие с максимальным эффектом обеспечить технологическую безопасность ИС:

Разработка баз данных в полном соответствии с методологией их проектирования (см. гл. 2, 7);

Систематическое тестирование программ управления базами данных на всех этапах жизненного цикла;

Применение экспертных систем в процессе сертификации СУБД и сдачи их в эксплуатацию;

Применение программно-аппаратных методов защиты информации в критических ситуациях;

Физическое уничтожение информации в критических ситуациях.

Комплексное скоординированное применение указанных методов и средств позволяет исключить возможные угрозы безопасности ИС или значительно ослабить их влияние.

К программно-аппаратным методам защиты информации в базах данных относятся авторизация пользователей, применение представлений, резервное копирование и восстановление, шифрование и создание массивов независимых дисковых накопителей.

Авторизация пользователей - это представление прав (привилегий), позволяющих их владельцу иметь законный доступ к информации в базах данных или к системе управления базами данных, или к отдельным ее объектам.

В данном определении термин владелец означает физическое лицо или программу, а термин объект - любой компонент СУБД, который может быть создан в рамках конкретной системы (таблица базы данных, представление, приложение, триггер и т.п.).

Аутентификация. Способ определения того, что пользователь является тем, за кого себя выдает, называется аутентификацией.

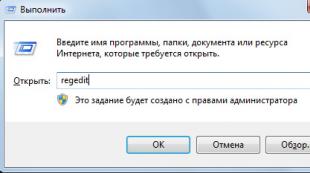

За предоставление доступа к компьютерной системе обычно отвечает системный администратор, в обязанности которого входит создание учетных записей пользователей.

Каждому пользователю присваивается уникальный идентификатор, используемый операционной системой для определения «кто есть кто». С каждым идентификатором связан определенный пароль, выбираемый пользователем и известный операционной системе.

При регистрации пользователь должен предоставлять системе свой пароль для выполнения аутентификации, т.е. определения, является ли он тем, за кого себя выдает.

Подобная процедура позволяет организовать контролируемый доступ к компьютерной системе, но не обязательно предоставляет право доступа к СУБД или какой-либо прикладной программе.

Для получения пользователем права доступа к СУБД может применяться отдельная процедура.

Ответственность за предоставление прав доступа к СУБД обычно несет администратор базы данных, в обязанности которого входит создание отдельных идентификаторов пользователей для работы с конкретной базой данных.

В одних СУБД ведется список идентификаторов пользователей и связанных с ними паролей, отличающийся от аналогичного списка, поддерживаемого операционной системой, а в других - ведется список, записи которого сверяются с записями списка пользователей операционной системы с учетом текущего регистрационного идентификатора пользователя. Это предотвращает возможность регистрации пол" ювателя в среде СУБД под идентификатором, отличным от того, который он использовал при регистрации в системе.

Привилегии. Как только пользователь получает право доступа к СУБД, ему автоматически предоставляются различные привилегии, связанные с его идентификатором.

В частности, привилегии могут включать в себя разрешение на доступ к определенным базам данных, таблицам, представлениям и индексам, а также разрешение на создание этих объектов или же право вызывать на выполнение различные утилиты СУБД.

Привилегии предоставляются пользователям лишь для того, чтобы они могли выполнять задачи, которые входят в круг их непосредственных должностных обязанностей. Предоставление излишних привилегий может привести к нарушению защищенности баз данных.

Некоторые типы СУБД функционируют как закрытые системы, и их пользователям помимо разрешения на доступ к самой СУБД требуется иметь отдельные разрешения на доступ к конкретным ее объектам. Эти разрешения выдаются администратором базы данных с разрешения владельцев соответствующих объектов системы.

В" отличие от закрытых открытые системы по умолчанию предоставляют пользователям, прошедшим аутентификацию, полный доступ ко всем объектам базы данных.

Стандарт ISO/EC9075:2003 определяет следующий набор привилегий языка SQL:

SELECT - право выбирать данные из таблицы;

INSERT - право вставлять в таблицу новые строки;

UPDATE - право изменять данные в таблице;

DELETE - право удалять строки из таблицы;

REFERENCES - право ссылаться на столбцы указанной таблицы в описании требований поддержки целостности данных.

Привилегии INSERT и UPDATE могут ограничиваться отдельными столбцами таблицы и в этом случае пользователь может модифицировать значения только указанных столбцов.

Привилегия REFERENCES также может распространяться только на отдельные столбцы таблицы, что позволит использовать их имена в формулировках требований защиты целостности данных (например, в конструкциях CHECK FOREIGN REY), входящих в определения других таблиц, тогда как применение для подобных целей остальных столбцов будет запрещено.

Когда пользователь с помощью оператора CREATE TABLE создает новую таблицу, он автоматически становится ее владельцем и получает по отношению к ней полный набор привилегий.

Остальные же пользователи сначала не имеют никаких привилегий в отношении вновь созданной таблицы и для обеспечения им доступа к этой таблице используется оператор GRANT.

Если пользователь создает представление с помощью оператора CREATE VIEW, он автоматически становится владельцем этого представления, однако совсем необязательно, что получает по отношению к нему полный набор прав.

При создании представления пользователю достаточно иметь привилегию SELECT для всех входящих в данное представление таблиц и привилегию REFERENCES для всех столбцов, упоминаемых в определении этого представления.

Привилегии INSERT, UPDATE, DELETE в отношении созданного представления пользователь получит только в том случае, если он имеет соответствующие привилегии в отношении всех используемых в представлении таблиц.

Предоставление привилегий другим пользователям. Оператор GRANT используется для предоставления привилегий определенным пользователям в отношении поименованных объектов базы данных с разрешения ее владельца.

Оператор GRANT имеет следующий формат:

Параметр PrivilegeList представляет собой список, состоящий из одной или более привилегий, разделенных запятыми:

Кроме того, для упрощения в операторе GRANT можно указать ключевое слово ALL PRIVILEGES, что позволит предоставить указанному пользователю все шесть существующих привилегий без необходимости их перечисления.

В этом операторе можно также указать ключевое слово PUBLIC, означающее предоставление доступа указанного типа не только всем существующим пользователям, но и всем тем пользователям, которые будут определены в базе данных впоследствии.

Параметр ObjectName может представлять собой имя таблицы базы данных, представления, домена, набора символов, проверки или транзакции.

Конструкция WITH GRANT OPTION позволяет всем пользователям, указанным в списке параметра AutohrizationldList, передавать другим пользователям все предоставленные им в отношении указанного объекта привилегии. Если эти пользователи, в свою очередь, передадут собственные полномочия другим пользователям с указанием конструкции WITH GRANT OPTION, то последние также получат право передавать свои полномочия. Если же эта конструкция не будет указана, получатель привилегии не сможет передавать свои права другим пользователям. Таким образом, владелец объекта может четко контролировать, кто получил право доступа к принадлежащему ему объекту и какие полномочия предоставлены этому лицу.

Приведем пример предоставления пользователю с идентификатором Administrator всех привилегий доступа к таблице МК (Маршрутная карта):

В результате выполнения этого примера пользователь с идентификатором Administrator получает право выбирать данные из таблицы МК, а также вставлять, обновлять или удалять из нее строки. Кроме того, пользователь Administrator может ссылаться на таблицу МК и все ее столбцы в любой таблице, создаваемой им впоследствии. Так как в данном примере присутствует конструкция WITH GRANT OPTION, пользователь Administrator сможет передавать полученные им привилегии по своему усмотрению другим пользователям.

Приведем пример предоставления пользователям с идентификаторами Texnolog и Konstruktor только привилегий SELECT и UPDATE на столбец NaimOper таблицы МК (Маршрутная карта):

Поскольку в последнем примере отсутствует конструкция WITH GRANT OPTION, указанные пользователи не смогут передать полученные привилегии другим пользователям.

Для отмены предоставленных пользователям привилегий используют оператор REVOKE, который имеет следующий формат:

Здесь ключевые слова ALL PRIVILEGES означают, что для указанного пользователя отменяются все привилегии, предоставленные ему ранее тем пользователем, который ввел данный оператор. Необязательная конструкция GRANT OPTION FOR позволяет для всех привилегий, переданных в исходном операторе GRANT конструкции WITH GRANT OPTION, отменять возможность их передачи. Назначение ключевых слов RESTRICT и CASCADE аналогично назначению, которое они имеют в операторе DROP TABLE (см. гл. 8).

Применение представлений. Технология создания пользовательских представлений рассматривалась в гл. 8, здесь же приведем аспекты данного объекта баз данных с позиции защиты информации. Напомним, что представление является как бы виртуальным отношением (динамической таблицей) базы данных, которое создается в результате запроса пользователя и доступно только самому пользователю. Механизм представлений служит достаточно эффективным средством защиты баз данных от несанкционированного доступа, поскольку он доступен только автору представления.

Техническими, названы такие средства защиты, в которых основная защитная функция реализуется некоторым техническим устройством (комплексом, системой). К настоящему времени разработано значительное количество различных технических средств, что дает достаточные основания для некоторых обобщенных их оценок.

К несомненным достоинствам технических средств относятся: достаточно широкий круг решаемых задач; достаточно высокая надежность; возможность создания развитых комплексны, систем защиты; гибкое реагирование па попытки несанкционированных действии; традиционность используемых методов осуществления защитных функций.

Основные недостатки: высокая стоимость многих средств; необходимость регулярного проведения регламентных работ и контроля; возможность додачи ложных тревог.

Системную классификацию технических средств удобно произвести по следующей совокупности критериев (см. рис. 6.3): сопряженность с основными средствами АСОД; выполняемая функция защиты; степень сложности устройства.

Структуризация значения критериев интерпретируется следующим образом.

Сопряженность с основными средствами АСОД: автономные средства; выполняющие свои защитные функций независимо от функционирования средств АСОД, т, е. полностью автономно; сопряженные- средства, выполненные в виде самостоятельных устройств, но осуществляющие защитные функции в сопряжении (совместно) с основными средствами; встроенные - средства, которые конструктивно включены в состав аппаратуры технических средств АСОД,

Выполняемая функция защиты: внешняя защита - защита от воздействия дестабилизирующих факторов, проявляющихся за пределами основных средств АСОД; опознавание - специфическая группа средств, предназначенных для опознавания людей но различным индивидуальным характеристикам; внутренняя зашита - зашита от воздействия дестабилизирующих, факторов, проявляющихся непосредственно в средствах обработки информации.

Степень сложности устройствами простые устройства - несложные приборы и приспособления, выполняющие отдельные процедуры защиты; сложные устройства - комбинированные агрегаты, состоящие из некоторого количества простых устройств, способные к осуществлению сложных процедур защиты; системы - законченные технические комплексы, способные осуществлять некоторую комбинированную процедуру защиты имеющую самостоятельное значение.

Если каждый элемент изображенной на рисунке 3 классификационной структуры представить в качестве группы технических средств защиты, то полный арсенал этих средств будет включать 27 относительно самостоятельных трупп.

Рисунок 3 – Классификация технических средств защиты

Нетрудно видеть, что в приведенной классификационной структуре определяющей (в функциональном отношении) является классификация по критерию выполняемой функции; классификация же по критериям сопряженности и степени сложности отражает, главным образом, особенности конструктивной и организационной реализации средств. Поскольку для наших целей наиболее важной является именно функциональная классификация, то под данным углом зрения и рассмотрим технические средства защиты.

На рисунке 3 выведены три выполняемые техническими средствами макрофункции защиты: внешняя защита, опознавание и внутренняя защита. Дальнейшая детализация функциональной классификации рассматриваемых средств приведена на рисунке 4. В каждой из 12 выделенных по функциональному признаку групп могут быть средства различной сложности и различного исполнения. К настоящему времени разработано большое количество различных технических средств зашиты, причем налажено промышленное производство многих из них.

Ниже приводится описание некоторых типовых и широко используемых технических средств защиты.

Технически средств охранной сигнализации. Названные средства предназначаются для обнаружения угроз и для оповещения сотрудников охраны или персонала объекта о появлении и нарастании угроз. Охранная сигнализация по своему построению и применяемой аппаратуре имеет много общего с пожарной сигнализацией, поэтому они обычно объединяются в единую систему охранно-пожарной сигнализации (ОГТС).

Важнейшими элементами ОПС являются датчики; их характеристики определяют основные параметры всей системы.

По своему функциональному назначению эти датчики подразделяются на следующие типы:

1) объемные, позволяющие контролировать пространство помещений;

2) линейные или поверхностные для контроля периметров территорий и зданий;

3) локальные или точечные для контроля отдельных предметов.

Датчики могут устанавливаться как открыто, так и скрытно. Скрытно установленные датчики монтируются в почву или ее покрытие, под поверхности стен, строительных конструкций и т. п.

Наибольшее распространение получили следующие типы датчиков:

1) выключатели и размыкатели, действующие по принципу механического или магнитного управления размыканием электрической цепи при появлении нарушителя;

2) инфраструктурные, устанавливаемые на металлических ограждениях и улавливающие низкочастотные звуковые колебания ограждений во время их преодоления;

3) электрического поля, состоящие из излучателя и нескольких приемников, и излучатель, и приемники выполняются из электрических кабелей, натянутых между столбами. При появлении нарушителя между излучателем и приемником между ними изменяется электрическое поле, которое и фиксируется датчиком;

4) инфракрасные ,действующие по тому же принципу, что и датчики электрического поля, в качестве излучателей используются инфракрасные светодиоды или небольшие лазерные установки;

5) микроволновые , состоящие из сверхвысокочастотных передатчика де, приемника. При попытке прохода, между передатчиком и приемником изменяется электромагнитное поле, которое и регистрируется приемником;

6) давления, реагирующие на механические нагрузки на среду, в которую они уложены;

7) магнитные, изготавливаемые в виде металлической сетки и реагирующие на металлические предметы, имеющиеся у нарушителя;

Рисунок 4 – Классификация технических средств защиты по функциональному назначению

8) ультразвуковые, реагирующие на ультразвуковые волны, возникающие при воздействии нарушителя на элементы конструкции охраняемого объекта;

9) емкостные, реагирующие на изменения электрической емкости между полом помещения и решетчатым внутренним ограждением.

Средства оповещение и связи. В качестве таких средств используются сирены, звонки и лампы, подающие достоянные или прерывистые сигналы о том, что датчик зафиксировал появление угрозы. Радиосвязь дополняет тревожное оповещение и дает возможность уточнить характер угрозы и ее размеры.

Каналами связи в системе охранной сигнализации могут быть специально проложенные проводные линии, телефонные линии объекта, телеграфные линии и радиосвязь.

Наиболее распространенные каналы связи многожильные экранированные кабели, которые для повышения надежности и безопасности работы сигнализации помещают в металлические или пластмассовые трубы или металлорукава.

Энергоснабжение системы охранной сигнализации должно осязательно резервироваться. Тогда в случае выхода его из строя функционирование сигнализации не прекращается за счет автоматического подключения резервного (аварийного) энергоисточника.

Охранное телевидение . Телевидение относится к одному из наиболее распространенных технических средств защиты. Главные достоинства охранного телевидения - возможность не только фиксировать факт нарушения режима охраны объекта, но и контролировать обстановку вокруг объекта, обнаруживать причины срабатывания охранной сигнализации, вести скрытое наблюдение и производства видеозапись охраняемого места или предмета, фиксирую действия нарушителя.

В отличие от обычного телевидения, в системе охранного телевидения монитор принимает только определенное изображение от одной или нескольких видеокамер, установленных в известном только ограниченному кругу лиц месте. Кроме сотрудников службы охраны никто не может наблюдать эти изображения, поэтому такую систему называют закрытой.

Классическая (и простейшая) схема организации охранного телевидения представляет собой несколько камер, каждая из которых соединена кабельной линией со своим монитором, находящимся в помещении поста охраны.

Камера является наиболее важным элементом системы охранного, телевидения. В настоящее время разработано и выпускается большое количество разнообразных типов и моделей камер: видиконовые, сверхвысокочувствительные, с инфракрасной подсветкой и др.

Обязательной составной частью комплексной системы защиты любого вида объектов является охранное освещение. Различают два вида охранного освещения - дежурное (или постоянное) и тревожное.

Дежурное освещение предназначается для постоянного, непрерывного использования во внерабочие часы, в вечернее и ночное время как на территории объекта, так и внутри зданий. Дежурное освещение оборудуется с расчетом его равномерности по всему пространству охраняемых зон объекта.

Для дежурного охранного освещения используются обычные, уличные (вне здания) и потолочные (внутри здания) светильники. На посту охраны объекта должен находится силовой рубильник включения внешнего дежурного освещения или устройство автоматического включения внешнего освещения с наступлением темного временя суток.

Тревожное освещение включается сотрудниками охраны вручную или автоматически при поступлении сигнала тревоги от системы сигнализации. Если тревожное освещение располагается по периметру территории, то по сигналу тревоги могут включаться светильники либо только в том месте, откуда поступил сигнал тревоги, либо по всему периметру территории.

Для тревожного освещения обычно используют прожектор большой мощности или несколько прожекторов средней мощности до 1000 Вт.

Так же, как и сигнализация, дежурное освещение должно иметь резервное электропитание на случай аварии или выключения электросети. Наиболее распространенный способ резервирования дежурного освещения - установка светильников, имеющих собственные аккумуляторы. Такие светильники постоянно подключены к электросети (для подзарядки аккумуляторов), а в случае ее аварии автоматически включаются от собственного аккумулятора.

Рассмотренные выше средства относятся к категории средств обнаружения угрозы. Самостоятельную категорию составляют средства противодействия возникновению и распространению угроз. Сюда относятся естественные и искусственные барьеры (водные преграды, сильнопересеченная местность, заборы, ограждения из колючей проволоки и т. п.), особые конструкции помещений, сейфы и др.

В качестве иллюстрации приведен краткое описание одной из новейших систем охранно-пожарной сигнализации, разработанной отечественной фирмой МИККОМ и известной под названием МИККОМ AS101. Данная система представляет собой компьютеризованную автономную систему и предназначена для защиты от несанкционированного доступа в производственные и служебные помещения защищаемых объектов. Она является новым поколением изделий подобного назначения и отличается расширенными функциональными возможностями: управление работой системы может осуществлять с периферийных кодовых устройств с помощью индивидуальных электронных карточек пользователей, предусмотрено графическое отображение плана объекта, обеспечиваются повышенные сервисные возможности протоколов и баз данных системы. Значительно повышена надежность системы.

Возможности системы позволяют одновременно выполнять функции охранной системы и системы доступа. В отличие от большинства зарубежных аналогов постановка и снятие с охраны зон объекта может осуществляться не по установленным временным интервалам, а пользователями непосредственно с периферийных устройств.

Система обеспечивает выполнение следующих функций:

1) автоматическую выдачу сообщений о несанкционированных попытках проникновения в охраняемые объекты, попытках хищений из шкафов и сейфов, оборудованных датчиками охранной сигнализации, возгораниях в помещениях, оборудованных датчиками пожарной сигнализации;

2) съем информации с датчиков различных типов (контактных, инфракрасных, радиотехнических и т.д.) (число датчиков, обслуживаемых системой, может составлять в зависимости от характера охраняемого объекта от 1 до 4 тысяч);

3) автоматическую постановку и снятие с охраны отдельных, зон (ворот, комнат, коридоров, гаражей и т.д.) с центрального пульта;

4) автоматическую постановку и снятие с охраны, отдельных помещений по индивидуальным кодам пользователей с использованием индивидуальных карточек) с регистрацией кода, Ф. И. О. владельца карточки, времени и места;

5) автоматическую подачу команд на внешние исполнительные устройства (разблокировку замков, включение видеокамер, сирен и т. п.);

6) организацию системы доступа в закрытые помещения (разблокировку замков) по индивидуальным карточкам владельцев;

7) экстренный вызов службы охраны в помещения объекта;

8) автоматический вывод информации на дисплей оператора, в тон числе графического плана охраняемого объекта с указанием расположения датчиков, установленных иснятых с охраны, места проникновения (или попытки), выхода из строя отдельных узлов системы и т. п;

9) запись, хранение, просмотр и распечатку всей информации (время постановки той или иной зоны под охрану, время и место нарушения, время и место выхода из рабочего состояния датчиков, информация о работе оператора и т. д.);

10) автоматический непрерывный контроль за рабочим состоянием датчиков и узлов системы, автоматическое обнаружение попыток их несанкционированного вскрытия, повреждений линий связи;

11) автономное питание всех, периферийных узлов системы, в том числе энергопотребляющих датчиков.

Благодаря своей модульной структуре и гибкости программного обеспечения система может быть использована для охраны широкого класса объектов, различающихся по расположению и числу охраняемых зон, числу и типу используемых датчиков, необходимому набору сервисных функций, может совмещать функции охранной и противопожарной сигнализации.

В базовый состав системы входят:

1) центральный пульт управления (ЦПУ) на базе ПЭВМ IBM PC с принтером -1 шт.;

2) блок питания и обработки сигналов (БПОС) -1 шт.;

3) блок уплотнения (БУ) сигналов датчиков - от 1 до 256;

4) устройства вводя куда (УВК) с индивидуальных карточек - от 1 до512шт.;

5) средства обнаружения (контактные и бесконтактные датчики) - от 16 до 4096шт.;

6) четырехпроходные линии сбора/передачи информации и электропитания - от 1 до 8.

При необходимости система может дополняться ретрансляторами, позволяющими увеличить протяженность пиний связи.

Система отвечает требованиям стандартов Международной электротехнической комиссии и соответствующих отечественных ГОСТов.

Питание системы осуществляется от 1Люмьппленной сети переменного тока напряжением 220 В (+10; -15 %) частотой 50 Гц (допускается питание от сети с частотой 60 Гц). Предусмотрено применение агрегата бесперебойного питания (АБП), обеспечивающего автоматическое переключение на резервное питание при пропадании основного и обратно.

Диапазон рабочих температур узлов системы:

а) ЦПУ, БПОС: 4-1... +40° С;

б) БУ, УВК: 40...+40° С.

Специализированное программное обеспечение позволяет формировать базы данных о конфигурации охраняемого объекта, расположении датчиков и охранных зон, списке пользователей системы - владельцев индивидуальных карточек, с их индивидуальными кодами и полномочиями по установке и снятию с охраны тех или иных зон или по проходу в те или иные закрытые помещения.

При необходимости система может быть дополнена аппаратными и программными средствами, позволяющими;

1) графически отображать план объекта с поэтажной разбивкой и указанием установленных под охрану и снятых, с охраны помещений, а также сработавших датчиков и охраняемых зон;

2) анализировать базы данных пользователей;

3) обрабатывать информацию из протокола системы.

Программное обеспечение позволяет формировать или корректировать конфигурацию объекта, базы данных, графический план без привлечения специалистов предприятия-изготовителя.

Приведем также общие сведения о сертифицированных технических средствах защиты.

По состоянию на январь 1996 г. сертификаты Государственный технической комиссии при Президенте РФ имеют следующие средства:

1) устройство защиты информаций от перехвата за счет излучений, возникающих при се выводе на дисплей ПЭВМ IBM PC (шифр «Салют»), разработанное научно-производственным государственным предприятием «Гамма» и фирмой «Криптон»;

2) техническая доработка ПЭВМ в целях снижения уровня побочных электромагнитных излучений и наводок (ПЭМИН), произведенная научно-производственным концерном «Научный центр»;

3) техническая доработка персональных ЭВМ IBM PC-1 в целях снижения уровня ПЭМИН, произведенная акционерным обществом

«Российское научное товарищество»

4) средство активной защиты - генератор шума с диапазоном частот от 0,1 до 1000 МГц (шифр «ТШ-1000»), разработанное ЦНИИ машиностроения Российской коммерческой ассоциации;

5)такое же средство (шифр ГШ-К-1000), разработанное специальным конструкторским бюро Института радиоэлектроники Российской Академии наук;

6) защитное устройство подавления опасных сигналов в однофазных и трехфазных сетях электропитания (шифр «ФСКП-200(100)», разработанное научно-производственным предприятием «Элком»;

7) устройство запреты от прослушиваний помещения через телефонный аппарат, находящийся в режиме вызова (шифр «УЗТ»), разработанное товариществом с ограниченной ответственностью «Предприятие ЛиК»;

8) такое же устройство (РАО019301) (шифр «Корунд»), разработанное товариществом с ограниченной ответственностью «РЕНОМ»;

9)телевизионная система наблюдения (шифр «Виконт»), разработанная научно-производственным объединением «Альфа-Прибор»

10) устройство защиты ПЭВМ от перехвата ПЭМИН объектов вычислительной техники 2 и 3 категорий в диапазоне частот Ш1000 МГц (ИТСВ, 469435.006-02 ТУ), (шифр «Салют»), разработанное фирмой «Криптон».

В последнее время в особо важных АСОД (например, банковских) стали применяться системы электронных платежей на основе пластиковых идентификационных карточек (ИК), которые известны также под названиями кредитные карточки, смарт-карты или «пластиковые деньги» и т. п. Название ИК более всего соответствует международным стандартам и основной их функции. ИК предназначены для осуществления взаимодействия человека с АСОД, поэтому могут быть определены как аппаратное средство АСОД в виде прямоугольной пластиковой карточки, предназначенное для идентификации субъекта системы и являющееся носителем идентифицирующей информации.

Практическая идентификация пользователей заключается в установлении и закреплении за каждым пользователем АСОД уникального идентификатора (признака) в виде номера, шифра, кода и т. д. Это связано с тем, что традиционный идентификатор вида ФАМИЛИЯ-ИМЯ-ОТЧЕСТЮ не всегда приемлем, уже хотя бы в силу возможных повторений и общеизвестности. Поэтому в различных автоматизированных системах широко применяется персональный идентификационный номер (ПИН).

ПИН обычно состоит та 4-12 цифр и вводится идентифицируемым пользователем с клавиатуры. На практике встречаются назначаемые или выбираемые ПИН. Последний устанавливается пользователем самостоятельно. Назначаемый ПИН устанавливается уполномоченным органом АСОД.

На практике существуют два основных способа проверки ПИН: алгоритмический и неалгоритмический. Алгоритмический способ проверки заключается в том, что у пользователя запрашивается ПИН, который преобразуется по определенному алгоритму с использованием секретного ключа и затем сравнивается со значением ПИН, хранящимся на карточке с соблюдением необходимых мер защиты. Главным достоинством этого метода проверки является отсутствие необходимости интерактивного обмена информацией в системе. При неалгоритмическом способе проверка ПИН осуществляется путем прямого сравнения ПИН на карте со значением, хранимым в базе данных. Это обязывает использовать средства связи, работающие в реальном масштабе времени, и предусматривать средства зашиты информация в базе данных и линиях телекоммуникаций. Идентификатор, используется при построении различных подсистем разграничения доступа.

Любая ИК используется в качестве носителя информации, необходимой для идентификации, и информации, используемой в других целях. Эта информация представляется и различных формах: графической, символьной, алфавитно-цифровой, кодированной, двоичной. Множество форм представления информации на ИК объясняется тем, что карточка служит своеобразным связующим звеном между человеком (пользователем) и машинной системой, для которых характерны различные формы представления информации.

Например, на карточку графически наносят специальный логотип, рисунок, фотографию, фамилию владельца, серийный номер, срокгодности, штрих-код и т.п.

Логотип - графический символ организации, выпускающей карточку. Он служит своеобразный знаком обслуживания, т.е. обозначением, дающим возможность отличать услуги одной организации от однородных услуг другой организации. Очевидно, что логотип должен обладать различительной способностью и не повторять общеупотребительные обозначения (гербы, флаги и т. п.). Для обеспечения безопасности изображение, в ток числе голографическое или видимое только в инфракрасных лучах, наносят на специальном оборудовании, что существенно затрудняет подделку карточки.

Другим средством повышения безопасности визуальной информации служит тиснение или выдавливание (эмбоссирование) некоторых идентификационных характеристик пользователя на поверхности ИК. Эти характеристики: с помощью специального устройства (импринтера) могут отпечатываться и дублироваться на бумажном носителе (слипе) доя дальнейшего учета.

В настоящее время нашли широкое применение магнитные, полупроводниковые иоптические карточки, перечисленные в порядке снижения распространенности.

ИК нашли широкое применение в различных АСОД. Самое большое распространение карточек наблюдается в финансовой сфере.

Можно условно выделить три переплетающиеся области применения

1) электронные документы;

2) контрольно-регистрационные системы;

3) системы электронных платежей.

Карточки как средство контроля, разграничения и регистрации доступа к объектам, устройствам, информационным ресурсам АСОД используются при создании контрольно-регистрационных охранных систем. Например, известны разнообразные электронные замки к помещениям и аппаратуре. Разграничение доступа к данным ПЭВМ реализовано на уровне предъявления ключ-карты, содержащей идентификационные данные пользователя и его электронный ключ.

ИК являются ключевым элементом различных систем электронных платежей, в которых применяется около 1 миллиарда карточек.

Похожая информация.

Государственные предприятия, частные организации и отдельные категории граждан владеют информацией, которая является ценной не только для них, но и для злоумышленников, конкурентов или зарубежных разведчиков. Неважно, в каком виде сохраняется информация и по каким каналам осуществляется ее передача, потому что на всех этапах должна функционировать инженерно техническая защита информации. Это не только комплекс мер, которые будут препятствовать добыче ценных данных, но и отдельная область науки.

Техническая защита эффективна при тщательном изучении здания, в котором хранятся данные, состава персонала, возможных каналов утечки информации, современных способов и средств защиты и хищения. Руководителю предприятия следует четко определить масштабы проблемы и объемы необходимых затрат. Физические средства, техника, обучение сотрудников и создание специального органа повлекут за собой расходы (около 15% от прибыли предприятия). – это право каждого субъекта и собственника бороться с методами несанкционированной утечки данных, неконтролируемого распространения сведений и вмешательства в информационные процессы организации.

Понятие целостной системы

Защищать ценные сведения и организовывать работу контролирующей структуры может каждое физическое или юридическое лицо в зависимости от характера и уровня защиты информации и в соответствии с законами Российской Федерации. Разработка инженерно-технической системы и мероприятий проводится после изучения вопроса и определения необходимых мер по сохранности информации. Для этого ценные данные должны быть ограждены ото всех возможных каналов утечки, несанкционированного доступа и неосторожных (непреднамеренных) действий персонала организации.

Данные могут не просто украсть, а исказить путем дописывания недостоверных сведений, скопировать и выставить от своего имени и, что еще хуже, заблокировать доступ к ней. Любой носитель информации мошенники могут украсть, уничтожить или испортить. Но это не единственный источник опасности, такие же последствия могут произойти вследствие ошибочных непреднамеренных действий пользователя или же во время стихийного бедствия. Поэтому инженерно-техническая система действий и мероприятий должна быть направлена на защиту не только сведений, но и носителя информации, а также на весь информационный процесс работы с секретными данными.

Основные задачи системы

Создавая инженерно-техническую систему, предприятие вводит в действие комплекс организационных мероприятий и ряд технических мер, которые обезопасят ценную информацию. Можно выделить 3 основных задачи, над которыми работает система:

- Обезопасить здание и помещение от проникновения посторонних субъектов с целью кражи, порчи или изменения сведений;

- Предотвратить порчу или полное уничтожение информационных носителей от последствий природных катаклизмов и от воздействия воды при тушении пожара;

- Закрыть доступ злоумышленникам ко всем техническим каналам, по которым может произойти утечка данных.

Инженерно-техническая защита должна отвечать современным требованиям:

- Постоянство и готовность к любым угрозам;

- Создание разных по уровню безопасности зон;

- Всегда опережать мошенников на 1 ход, быть в курсе технологических новинок;

- Уровень защиты информации должен быть соизмерим с важностью и ценностью сведений;

- Невозможность посторонним получить доступ к секретным данным;

- Не использовать один вид защиты, объединять разные меры и запускать в действие комплекс защитных средств;

- В первую очередь охранять самую важную информацию.

Вся территория предприятия должна разделяться на зоны, вход в которые производится по специальному допуску. Чем ближе зона к тайным сведениям, тем выше уровень контроля и уже количество лиц, которые могут туда пройти. Этого можно добиться с помощью установки постов или контрольно-пропускных пунктов. Такие меры принимаются для того, чтобы у возможного постороннего субъекта на пути его движения возникали препятствия в виде контрольных зон и рубежей, на которых можно было бы выявить факт кражи и задержать мошенника.

Вебинар по защите информации:

Как происходит утечка

В последнее время частные офисы арендуют помещения, которые находятся в жилых домах, где соседние помещения – квартиры обычных граждан. Стены у многоэтажных домов очень тонкие, и все, о чем говорится в соседней квартире, слышно на 98%. Таких технических каналов утечки много, каждый из них связан с физическим, химическим или биологическим полем или иными средствами разведки. Информация может быть снята в процессе ее передачи, обсуждения, создания или обработки. Канал утечки – это не только непосредственный путь движения данных, но и технические каналы, которые сопровождают работу других объектов.

Век новых технологий дает возможность мошенникам пользоваться данными с отраженных сигналов, с подслушивающих радиозакладных устройств, магнитными и электромагнитными полями секретного объекта. Посторонние лица используют заземление и сеть электрического питания для снятия информативного сигнала, проходящего через них. Даже такие простые предметы, как неэкранированные провода, трансформаторы, громкоговорители, разъемы или разомкнутые контуры, могут стать каналом утечки сигналов, которые будут сняты с помощью электромагнитных полей.

Если же субъекты используют один из технических каналов передачи информации и обработают ее, то они смогут не только изъять секретные данные, но и исказить или заблокировать их. Данные и информативные сигналы распространяются по воздуху, линиям передачи информации и электропитания. Поэтому подключиться к ним контактным или бесконтактным способом не составит труда. Для этого злоумышленники используют радиоустройства, которые передают сведения на расстояниях (устройства, подавляющие звуковые сигналы записывающей аппаратуры).

Целью мошенников может быть не только копирование или уничтожение данных, но и создание помех в работе устройств предприятия. А это приводит к тому, что некоторые системы инженерно-технической защиты будут работать не в полную силу или некачественно. В результате происходят многочисленные сбои в работе тех или иных процессов, а в крайних случаях происходят аварийные ситуации.

Способы и средства обезопасить данные

Инженерно техническая защита сведений предприятия начинается с ограничения доступа посторонних лиц на территорию путем создания контролируемых зон: периметр здания и близлежащей территории, все здания предприятия, отдельные кабинеты и помещения. Руководитель компании должен создать специальную службу безопасности. Инженерно-техническая группа будет проводить постоянный контроль и охрану всех зон.

Следующим этапом защиты информации станет закупка и установка технических средств, которые работают с конфиденциальными данными (телефония, разноуровневые системы связи, громкоговоритель, диспетчерская связь, звукозаписывающие и звуковоспроизводящие средства). Обезопасить компанию от воздействия прослушивающих технических средств, найти во всех контролируемых зонах слабые места, в которых злоумышленник сможет добраться до информативных акустических, электрических или магнитных сигналов. Выявить все возможные системы, к которым может быть совершен несанкционированный доступ (несекретная телефонная линия, пожарная или звуковая сигнализация, системы охранной сигнализации, средства наблюдения и другие). Выявленные слабые места по возможности устранить или уменьшить их количество.

Определить и разграничить помещения по группам важности и секретности (залы, переговорные помещения, кабинеты). На основе всех собранных данных комиссия, проводящая обследование компании, составляет протокол, по фактам которого формируется акт и утверждается руководителем компании. После проверки должен быть составлен план всего здания, его помещений, зон контроля. В кабинетах и других помещениях повышенного уровня безопасности производят ТЗИ (некриптографический способ защиты технических каналов от утечки информации).

Как надежно удалить информацию на носителе:

Аппаратные и программные средства

– техника, которая не дает возможности злоумышленникам скопировать, разгласить или несанкционированно добраться до информации. Техника делится на группы:

- Поиск каналов утечки;

- Средства обнаружения;

- Активное противодействие;

- Пассивное противодействие.

Существует еще одна подсистема ИТЗ (инженерно техническая защита) – программные средства, которые защищают данные на уровне программ (антивирусные программы, защита каналов связи от несанкционированного копирования или доступа). Это внедрение программ, которые осуществляют тщательную идентификацию пользователя, ограничивают доступ к защищенным сведениям и всячески контролируют способы взаимодействия других программ с защищенной информацией. Не разрешается использовать в работе компьютерных систем программ без лицензии или сертификата, так как за ними может скрываться вредоносная программа, которая собирает и передает секретные сведения.

На данный момент самыми безопасными способами шифрования данных являются криптографические средства. Это высокий уровень надежности и защиты информации от непрофессиональных мошенников. Для внедрения таких средств информация будет защищена криптосистемой с открытым ключом, электронной подписью или симметричными криптосистемами. Единственным моментом в их использовании станет удобство пользователя, который должен выбрать наиболее комфортный для него метод криптографии.

Инженерно техническая система после ввода в эксплуатацию всего комплекса технических средств и мероприятий должна постоянно контролироваться на правильное исполнение всех пунктов намеченного плана ТЗИ. С течением времени система потребует улучшения и модернизации, поэтому служба безопасности информации должна вовремя реагировать на новые средства технической защиты и качественно внедрять их.

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Существует множество причин и мотивов, по которым одни люди хотят шпионить за другими. Имея немного денег и старание, злоумышленники могут организовать ряд каналов утечки сведений, используя собственную изобретательность и (или) халатность владельца информации. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий.

Для построения системы надежной защиты информации необходимо выявить все возможные угрозы безопасности, оценить их последствия, определить необходимые меры и средства защиты, оценить их эффективность. Оценка рисков производится квалифицированными специалистами с помощью различных инструментальных средств, а также методов моделирования процессов защиты информации. На основании результатов анализа выявляются наиболее высокие риски, переводящих потенциальную угрозу в разряд реально опасных и, следовательно, требующих принятия дополнительных мер обеспечения безопасности.

Информация может иметь несколько уровней значимости, важности, ценности, что предусматривает соответственно наличие нескольких уровней ее конфиденциальности. Наличие разных уровней доступа к информации предполагает различную степень обеспечения каждого из свойств безопасности информации – конфиденциальность, целостность и доступность .

Анализ системы защиты информации, моделирование вероятных угроз позволяет определить необходимые меры защиты. При построении системы защиты информации необходимо строго соблюдать пропорцию между стоимостью системы защиты и степенью ценности информации. И только располагая сведениями о рынке открытых отечественных и зарубежных технических средств несанкционированного съема информации, возможно определить необходимые меры и способы защиты информации. Это одна из самых сложных задач в проектировании системы защиты коммерческих секретов.

При возникновении различных угроз от них приходится защищаться. Для того чтобы оценить вероятные угрозы, следует перечислить и основные категории источников конфиденциальной информации – это могут быть люди, документы, публикации, технические носители, технические средства обеспечения производственной и трудовой деятельности, продукция, промышленные и производственные отходы и т. д. Кроме того, к возможным каналам утечки информации следует отнести совместную деятельность с другими фирмами; участие в переговорах; фиктивные запросы со стороны о возможности работать в фирме на различных должностях; посещения гостей фирмы; знания торговых представителей фирмы о характеристиках изделия; излишнюю рекламу; поставки смежников; консультации специалистов со стороны; публикации в печати и выступления, конференции, симпозиумы и т. д.; разговоры в нерабочих помещениях; правоохранительные органы; «обиженных» сотрудников предприятия и т. п.

Все возможные способы защиты информации сводятся к нескольким основным методикам:

воспрепятствование непосредственному проникновению к источнику информации с помощью инженерных конструкций технических средств охраны;

скрытие достоверной информации;

предоставление ложной информации.

Упрощенно принято выделять две формы восприятия информации – акустическую и зрительную (сигнальную). Акустическая информация в потоках сообщений носит преобладающий характер. Понятие зрительной информации весьма обширно, поэтому ее следует подразделять на объемно-видовую и аналогово-цифровую .

Самыми распространенными способами несанкционированного получения конфиденциальной информации являются:

прослушивание помещений с помощью технических средств;

наблюдение (в т. ч. фотографирование и видеосъемка);

перехват информации с использованием средств радиомониторинга информативных побочных излучений технических средств;

хищение носителей информации и производственных отходов;

чтение остаточной информации в запоминающих устройствах системы после выполнения санкционированного запроса, копирование носителей информации;

несанкционированное использование терминалов зарегистрированных пользователей с помощью хищения паролей;

внесение изменений, дезинформация, физические и программные методы разрушения (уничтожения) информации.

Современная концепция защиты информации, циркулирующей в помещениях или технических системах коммерческого объекта, требует не периодического, а постоянного контроля в зоне расположения объекта. Защита информации включает в себя целый комплекс организационных и технических мер по обеспечению информационной безопасности техническими средствами. Она должна решать такие задачи, как:

предотвращение доступа злоумышленника к источникам информации с целью ее уничтожения, хищения или изменения;

защита носителей информации от уничтожения в результате различных воздействий;

предотвращение утечки информации по различным техническим каналам.

Способы и средства решения первых двух задач не отличаются от способов и средств защиты любых материальных ценностей, третья задача решается исключительно способами и средствами инженерно-технической защиты информации.

5.2. Технические средства негласного съема информации

Для определения способов пресечения утечки информации необходимо рассмотреть известные технические средства негласного съема информации и принципы их действия.

У злоумышленников есть достаточно большой выбор средств для несанкционированного получения конфиденциальной информации. Одни удобны благодаря простоте установки, но, соответственно, также легко могут быть обнаружены. Другие очень сложно разыскать, но их непросто и установить. Они различаются по технологии применения, по схемам и способам использования энергии, по видам каналов передачи информации. Важно подчеркнуть, что на каждый метод получения информации по техническим каналам ее утечки существует метод противодействия, часто не один, который может свести такую угрозу к минимуму.

В зависимости от схемы и способа использования энергии спецсредства негласного получения информации можно подразделить на пассивные (переизлучающие) и активные (излучающие). Обязательными элементами всех активных спецсредств является датчик или сенсор контролируемой информации, преобразующий информацию в электрический сигнал. Усилитель-преобразователь, который усиливает сигнал и преобразует его в ту или иную форму для последующей передачи информации. Форма сигнала может быть аналоговой или цифровой. Обязательным элементом активных спецсредств съема информации является оконечный излучающий модуль.

Пассивные устройства не излучают вовне дополнительную энергию. Для получения информации от подобных устройств с удаленного контрольного пункта в направлении контролируемого объекта направляется мощный сигнал. Достигая объекта, сигнал отражается от него и окружающих предметов и частично возвращается на контрольный пункт. Отраженный сигнал несет в себе информацию о свойствах объекта контроля. К пассивным спецсредствам формально можно отнести практически все средства перехвата информации на естественных или искусственных каналах связи. Все они энергетически и физически скрытны.

Самым распространенным и относительно недорогим способом негласного съема информации до сих пор остается установка разнообразных закладок (жучков). Закладное устройство – скрытно устанавливаемое техническое средство негласного съема информации. Одни из них предназначены для получения акустической информации, другие – для получения видовых изображений, цифровых или аналоговых данных от использующихся вычислительных средств и средств оргтехники, средств связи, телекоммуникации и др.

Сегодня на рынке присутствует огромное количество подобных устройств. Они различаются исполнением и способом передачи информации – автономные или сетевые, они могут быть изготовлены в виде стандартных элементов существующих силовых и слаботочных линий (вилок, разъемов и т. п.), радиозакладки в виде авторучек, пепельниц, картона, «забытых» личных вещей, стандартных элементов телефонных аппаратов и т. п. К этой же категории средств относятся различные варианты миниатюрных диктофонов, микрокамер, телекамер и проч.

Более дорогие и предназначенные для продолжительного контроля технические средства заранее устанавливаются на объектах контроля (например, в период капитального или косметического ремонта). Это могут быть проводные средства с микрофонами, глубоко замаскированные закладки (например, в вычислительной технике), средства акустического или видеоконтроля, автономные радиомикрофоны или оптоэлектронные микрофоны с вынесенными излучающими элементами и др.

Наиболее сложные и соответственно самые дорогие – специальные технические средства, позволяющие перехватывать информацию на некотором удалении от ее источника. Это разнообразные регистраторы виброакустических колебаний стен и систем коммуникаций, возникающих при разговоре в помещении; регистраторы ослабленных акустических полей, проникающих через естественные звуководы (например, системы вентиляции); регистраторы побочных излучений от работающей оргтехники; направленные и высокочувствительные микрофоны для контроля речевой информации от удаленных источников; средства дистанционного визуального или видеоконтроля; лазерные средства контроля вибраций оконных стекол и др.

5.3. Прослушивание помещений с помощью технических средств

Регистрация разговоров (переговоров) является одним из самых распространенных способов и достаточно информативным каналом негласного получения информации. Прослушивание может осуществляться путем как непосредственного подслушивания (через дверь, вентиляционные каналы, стены, и т. п.), так и с использованием технических средств. Это могут быть разнообразные микрофоны, диктофоны (аналоговые с записью на магнитную ленту, цифровые с записью на флеш-память, в т. ч. оборудованные акустоматом), направленные микрофоны и т. п. Тактика применения этих устройств довольно проста, но эффективна.

Акустические микрофоны . Самыми распространенными устройствами являются различные микрофоны. Микрофоны могут быть встроены в стены, электро– и телефонные розетки, различную аппаратуру и др. Они могут быть закамуфлированы под что угодно, например, могут иметь вид обычного конденсатора, который стоит в схеме принтера и подключен к его системе питания. Чаще всего используются проводные микрофоны с передачей информации по специально проложенным проводам, по сети электроснабжения, по проводам сигнализации, радиотрансляции и т. п. Дальность передачи информации от таких устройств практически не ограничена. Они, как правило, появляются после различных ремонтов, после аренды помещений, визитов различных проверяющих и т. п. Обнаруживаются с трудом, но зато легко ликвидируются.

Радиомикрофоны – это микропередатчики УКВ-диапазона, которые могут быть и стационарными, и временными. Сами разговоры перехватываются на расстоянии до нескольких десятков метров. Дальность передачи информации составляет от десятков до сотен метров, причем для увеличения дальности применяют промежуточные ретрансляторы, а «жучки» устанавливают на металлические предметы – трубы водоснабжения, бытовые электроприборы (служащие дополнительной передающей антенной).

Любые радиомикрофоны и телефонные передатчики выдают себя излучением в радиодиапазоне (20–1500 МГц), поэтому так или иначе они могут быть обнаружены с помощью пассивных средств. Атмосферные и промышленные помехи, которые постоянно присутствуют в среде распространения носителя информации, оказывают наибольшее влияние на амплитуду сигнала, и в меньшей степени – на его частоту. В функциональных каналах, допускающих передачу более широкополосных сигналов, например, в УКВ-диапазоне, передачу информации осуществляют, как правило, частотно-модулированными сигналами как более помехоустойчивыми, а в узкополосных ДВ-, СВ– и KB-диапазонах – амплитудно-модулированными сигналами. Для повышения скрытности работы мощность передатчиков проектируется небольшой. Высокая скрытность передачи сигнала от радиомикрофонов нередко достигается выбором рабочей частоты, близкой к несущей частоте мощной радиостанции, и маскируется ее сигналами.

Подведенные микрофоны могут иметь самую разнообразную конструкцию, соответствующую акустическим «щелям». «Игольчатый» микрофон, звук к которому подводится через тонкую трубку длиной около 30 см, может быть просунут в любую щель. Динамический тяжелый капсюль, например, можно опустить в вентиляционную трубу с крыши. А плоский кристаллический микрофон можно подвести под дверь снизу.

Оптический микрофон-передатчик передает сигнал от выносного микрофона невидимым глазу инфракрасным излучением. В качестве приемника используется специальная оптоэлектронная аппаратура с кремниевым фотоприемником.

По времени работы передатчиков спецсредства подразделяют на непрерывно излучающие, с включением на передачу при появлении в контролируемом помещении разговоров или шумов и дистанционно управляемые. Сегодня появились «жучки» с возможностью накопления информации и последующей ее передачи в эфир (сигналы со сверхкороткой передачей), с псевдослучайной скачкообразной перестройкой несущей частоты радиосигнала, с непосредственным расширением спектра исходного сигнала и модуляцией несущей частоты псевдослучайной М-последовательностью (шумоподобные сигналы).

Недостатком всех описанных выше средств акустической разведки является необходимость проникновения на интересующий объект в целях скрытной установки спецаппаратуры. Этих недостатков лишены направленные микрофоны для прослушивания разговоров. Они могут иметь различное конструктивное исполнение.

Используется микрофон с параболическим отражателем диаметром от 30 см до 2 м, в фокусе которого находится чувствительный обычный микрофон. Микрофон-трубка может камуфлироваться под трость или зонтик. Не так давно появились так называемые плоские направленные микрофоны , которые могут встраиваться в стенку дипломата или вообще носиться в виде жилета под рубашкой или пиджаком. Самыми современными и эффективными считаются лазерные и инфракрасные микрофоны , которые позволяют воспроизводить речь, любые другие звуки и акустические шумы при светолокационном зондировании оконных стекол и других отражающих поверхностей. При этом дистанция прослушивания в зависимости от реальной обстановки может достигать сотен метров. Это очень дорогие и сложные устройства.

Несанкционированный доступ к акустической информации может быть также осуществлен с помощью стетоскопов и гидроакустических датчиков . Звуковые волны, несущие речевую информацию, хорошо распространяются по воздуховодам, водопроводным трубам, железобетонным конструкциям и регистрируются специальными датчиками, установленными за пределами охраняемого объекта. Эти устройства засекают микроколебания контактных перегородок с помощью прикрепленного к обратной стороне преграды миниатюрного вибродатчика с последующим преобразованием сигнала. С помощью стетоскопов возможно прослушивание переговоров через стены толщиной более метра (в зависимости от материала). Иногда используются гидроакустические датчики, позволяющие прослушивать разговоры в помещениях, используя трубы водоснабжения и отопления.

Утечка акустической информации возможна также из-за воздействия звуковых колебаний на элементы электрической схемы некоторых технических приборов за счет электроакустического преобразования и гетеродинного оборудования. К числу технических устройств, способных образовывать электрические каналы утечки, относятся телефоны (особенно кнопочные), датчики охранной и пожарной сигнализации, их линии, сеть электропроводки и т. д.

Например, в случае с телефонными аппаратами и электрическими часами утечка информации происходит за счет преобразования звуковых колебаний в электрический сигнал, который затем распространяется по проводным линиям. Доступ к конфиденциальной информации может осуществляться путем подключения к этим проводным линиям.

В телевизорах и радиоприемниках утечка информации происходит за счет имеющихся в этих приборах гетеродинов (генераторов частоты). Из-за модуляции звуковым колебанием несущей частоты гетеродина в систему «просачивается» звуковая информация и излучается в виде электромагнитного поля.

Чтобы обнаружить наличие таких каналов утечки в охраняемом помещении, включают мощный источник звуковых колебаний и проверяют наличие сигналов на выходящих линиях.

Для обнаружения закладок с передачей акустической информации по естественным проводным каналам (телефонная линия, электросеть, цепи охранно-пожарной сигнализации и пр.) используется метод обнаружения известного звукового сигнала. При такой технологии поиск закладных устройств осуществляется прослушиванием сигналов в проводной коммуникации с целью идентификации известного звука «на слух».

Чтобы свести возможные потери от утечки информации к минимуму, нет необходимости стараться обеспечить защиту всего здания. Главное – необходимо ограничить доступ в те места и к той технике, где сконцентрирована конфиденциальная информация (с учетом возможностей и методов ее дистанционного получения).

Особо важен выбор места для переговорной комнаты. Ее целесообразно размещать на верхних этажах. Желательно, чтобы комната для переговоров не имела окон или же они выходили бы во двор. Использование средств сигнализации, хорошая звукоизоляция, звуковая защита отверстий и труб, проходящих через эти помещения, демонтаж излишней проводки, применение других специальных устройств серьезно затруднят попытки внедрения спецтехники съема акустической информации. Также в комнате для переговоров не должно быть телевизоров, приемников, ксероксов, электрических часов, телефонных аппаратов и т. п.

5.4. Способы защиты информации

Задачей технических средств защиты информации является либо ликвидация каналов утечки информации, либо снижение качества получаемой злоумышленником информации. Основным показателем качества речевой информации считается разборчивость – слоговая, словесная, фразовая и др. Чаще всего используют слоговую разборчивость, измеряемую в процентах. Принято считать, что качество акустической информации достаточное, если обеспечивается около 40 % слоговой разборчивости. Если разобрать разговор практически невозможно (даже с использованием современных технических средств повышения разборчивости речи в шумах), то слоговая разборчивость соответствует около 1–2 %.

Предупреждение утечки информации по акустическим каналам сводится к пассивным и активным способам защиты. Соответственно, все приспособления защиты информации можно смело разделить на два больших класса – пассивные и активные. Пассивные – измеряют, определяют, локализуют каналы утечки, ничего не внося при этом во внешнюю среду. Активные – «зашумляют», «выжигают», «раскачивают» и уничтожают всевозможные спецсредства негласного получения информации.

Пассивное техническое средство защиты – устройство, обеспечивающее скрытие объекта защиты от технических способов разведки путем поглощения, отражения или рассеивания его излучений. К пассивным техническим средствам защиты относятся экранирующие устройства и сооружения, маски различного назначения, разделительные устройства в сетях электроснабжения, защитные фильтры и т. д. Цель пассивного способа – максимально ослабить акустический сигнал от источника звука, например, за счет отделки стен звукопоглощающими материалами.

По результатам анализа архитектурно-строительной документации формируется комплекс необходимых мер по пассивной защите тех или иных участков. Перегородки и стены по возможности должны быть слоистыми, материалы слоев – подобраны с резко отличающимися акустическими характеристиками (например, бетон-поролон). Для уменьшения мембранного переноса желательно, чтобы они были массивными. Кроме того, разумнее устанавливать двойные двери с воздушной прослойкой между ними и уплотняющими прокладками по периметру косяка. Для защиты окон от утечки информации их лучше делать с двойным остеклением, применяя звукопоглощающий материал и увеличивая расстояние между стеклами для повышения звукоизоляции, использовать шторы или жалюзи. Желательно оборудовать стекла излучающими вибродатчиками. Различные отверстия во время ведения конфиденциальных разговоров следует перекрывать звукоизолирующими заслонками.

Другим пассивным способом пресечения утечки информации является правильное устройство заземления технических средств передачи информации. Шина заземления и заземляющего контура не должна иметь петель, и ее рекомендуется выполнять в виде ветвящегося дерева. Магистрали заземления вне здания следует прокладывать на глубине около 1,5 м, а внутри здания – по стенам или специальным каналам (для возможности регулярного осмотра). В случае подключения к магистрали заземления нескольких технических средств соединять их с магистралью нужно параллельно. При устройстве заземления нельзя применять естественные заземлители (металлические конструкции зданий, имеющие соединение с землей, проложенные в земле металлические трубы, металлические оболочки подземных кабелей и т. д.).

Так как обычно разнообразные технические приборы подключены к общей сети, то в ней возникают различные наводки. Для защиты техники от внешних сетевых помех и защиты от наводок, создаваемых самой аппаратурой, необходимо использовать сетевые фильтры. Конструкция фильтра должна обеспечивать существенное снижение вероятности возникновения внутри корпуса побочной связи между входом и выходом из-за магнитных, электрических либо электромагнитных полей. При этом однофазная система распределения электроэнергии должна оснащаться трансформатором с заземленной средней точкой, трехфазная – высоковольтным понижающим трансформатором.

Экранирование помещений позволяет устранить наводки от технических средств передачи информации (переговорных комнат, серверных и т. п.). Лучшими являются экраны из листовой стали. Но применение сетки значительно упрощает вопросы вентиляции, освещения и стоимости экрана. Чтобы ослабить уровни излучения технических средств передачи информации примерно в 20 раз, можно рекомендовать экран, изготовленный из одинарной медной сетки с ячейкой около 2,5 мм либо из тонколистовой оцинкованной стали толщиной 0,51 мм и более. Листы экранов должны быть между собой электрически прочно соединены по всему периметру. Двери помещений также необходимо экранировать, с обеспечением надежного электроконтакта с дверной рамой по всему периметру не реже, чем через 10–15 мм. При наличии в помещении окон их затягивают одним или двумя слоями медной сетки с ячейкой не более 2 мм. Слои должны иметь хороший электроконтакт со стенками помещения.

Активное техническое средство защиты – устройство, обеспечивающее создание маскирующих активных помех (или имитирующих их) для средств технической разведки или нарушающие нормальное функционирование средств негласного съема информации. Активные способы предупреждения утечки информации можно подразделить на обнаружение и нейтрализацию этих устройств.

К активным техническим средствам защиты относятся также различные имитаторы, средства постановки аэрозольных и дымовых завес, устройства электромагнитного и акустического зашумления и другие средства постановки активных помех. Активный способ предупреждения утечки информации по акустическим каналам сводится к созданию в «опасной» среде сильного помехового сигнала, который сложно отфильтровать от полезного.

Современная техника подслушивания дошла до такого уровня, что становится очень сложно обнаружить приборы считывания и прослушивания. Самыми распространенными методами выявления закладочных устройств являются: визуальный осмотр; метод нелинейной локации; металлодетектирование; рентгеновское просвечивание.

Проводить специальные меры по обнаружению каналов утечки информации и дорого, и долго. Поэтому в качестве средств защиты информации часто выгоднее использовать устройства защиты телефонных переговоров, генераторы пространственного зашумления, генераторы акустического и виброакустического зашумления, сетевые фильтры. Для предотвращения несанкционированной записи переговоров используют устройства подавления диктофонов.

Подавители диктофонов (также эффективно воздействующие и на микрофоны) применяют для защиты информации с помощью акустических и электромагнитных помех. Они могут воздействовать на сам носитель информации, на микрофоны в акустическом диапазоне, на электронные цепи звукозаписывающего устройства. Существуют стационарные и носимые варианты исполнения различных подавителей.

В условиях шума и помех порог слышимости для приема слабого звука возрастает. Такое повышение порога слышимости называют акустической маскировкой. Для формирования виброакустических помех применяются специальные генераторы на основе электровакуумных, газоразрядных и полупроводниковых радиоэлементов.

На практике наиболее широкое применение нашли генераторы шумовых колебаний . Шумогенераторы первого типа применяются для подавления непосредственно микрофонов как у радиопередающих устройств, так и у диктофонов, т. е. такой прибор банально вырабатывает некий речеподобный сигнал, передаваемый в акустические колонки и вполне эффективно маскирующий человеческую речь. Кроме того, такие устройства применяются для борьбы с лазерными микрофонами и стетоскопическим прослушиванием. Надо отметить, что акустические шумогенераторы – едва ли не единственное средство для борьбы с проводными микрофонами. При организации акустической маскировки следует помнить, что акустический шум создает дополнительный дискомфорт для сотрудников, для участников переговоров (обычная мощность генератора шума составляет 75–90 дБ), однако в этом случае удобство должно быть принесено в жертву безопасности.