Когда заблокируют тор. Заблокировать Tor и прокси-серверы можно легко

Что если вам хочется ходить в сеть без надуманных ограничений, но не хочется каждый раз в браузере подменять прокси? Что если вы хотите заходить и на запрещенные сайты, и на обычные, и чтобы при этом скорость, с которой открываются обычные сайты, не страдала? Что если вам интересно знать что творится в удалённых частях глобальной сети?

Исходя из этих соображений нам нужно чтобы:

- Обычные сайты открывались как обычно

- Запрещенные сайты открывались через Tor без настроек

- Все сайты в зоне.onion тоже открываются без настроек

С одной стороны, требования противоречивые. А другой стороны, чего не сделаешь ради удобства!

Можно было бы вспомнить различные способы и средства для обхода DPI , но если не хочется ни о чем таком думать, а скорей даже хочется настроить и забыть, то аналогов Tor для решения поставленной задачи в части простого доступа к заблокированным сайтам нет.

Вы не получите полной анонимности следуя только этим инструкциям. Анонимность без мер OPSEC невозможна. Инструкция подразумевают лишь обход ограничений.

Что нам нужно?

Для начала нам нужен или роутер, или сервер, работающий в качестве прозрачного моста, пропускающего через себя весь трафик. Это может быть и существующий сервер, это может быть и коробочка с Raspberry Pi. Могут подойти и обычные компактные роутеры с Linux, если на них в принципе можно поставить необходимые пакеты.

Если подходящий роутер у вас уже есть, то настраивать отдельно мост не нужно и можно .

Если же установка Tor на ваш роутер представляет проблему, то вам понадобится любой компьютер с двумя сетевыми интерфейсами и Debian Linux на борту. Его вы в конечном счёте подключите в разрыв сети между роутером, который смотрит во внешний мир, и вашей локальной сетью.

Если не до серверов и роутеров, то возможно .

Настроим мост

Настройка моста в Debian проблемы не представляет. Вам понадобится программа brctl , которая есть в пакете bridge-utils:

apt install bridge-utils

Постоянная конфигурация для моста задаётся в /etc/network/interfaces . Если вы делаете мост из интерфейсов eth0 и eth1 , то конфигурация будет выглядеть так:

# Отметим интерфейсы как настраиваемые вручную iface eth0 inet manual iface eth1 inet manual # Мост поднимается автоматически после перезагрузки auto br0 # Мост с получением IP по DHCP iface br0 inet dhcp bridge_ports eth0 eth1 # Мост со статическим IP iface br0 inet static bridge_ports eth0 eth1 address 192.168.1.2 netmask 255.255.255.0 gateway 192.168.1.1

Вам нужно выбрать какую-то одну конфигурацию для моста: с динамическим IP или статическим.

Обратите внимание что на этом этапе не обязательно включать сервер в разрыв сети. Можно обойтись и одним подключенным интерфейсом.

Попросим систему применить новые настройки:

service networking reload

Теперь можно проверить существование моста командой brctl show:

# brctl show bridge name bridge id STP enabled interfaces br0 8000.0011cc4433ff no eth0 eth1

Посмотреть выданный IP адрес, и проверить вообще факт выдачи какого-то IP по DHCP или статически, можно командой ip:

# ip --family inet addr show dev br0 scope global

4: br0:

Если с IP адресами всё в порядке, то уже можно попробовать включить сервер в разрыв сети...

В конце концов все устройства в вашей сети, будучи включены через сервер, должны иметь полный доступ к глобальной сети будто никакого сервера между ними и внешним роутером нет. То же касается работы DHCP и прочего. Всё это стоит проверить до перехода к настройке Tor.

Если что-то работает не так же, как раньше, или вообще не работает, стоит сначала решить проблемы, лишь потом переходить к настройке собственно Tor.

Настроим демон Tor

Установка Tor выполняется обычно. Установим также базу данных привязки к странам:

apt install tor tor-geoipdb

В конец файла конфигурации /etc/tor/torrc нужно дописать директивы для включения функции прокси-сервера:

VirtualAddrNetworkIPv4 10.0.0.0/8 AutomapHostsOnResolve 1 TransPort 0.0.0.0:9040 DNSPort 0.0.0.0:5300

Перезапустим Tor и проверим что DNS в нашей конфигурации работает на каком-нибудь известном сайте:

# service tor restart # dig +short facebookcorewwwi.onion @localhost -p 5300 10.11.127.156

Последняя команда должна вывести IP из подсети 10.0.0.0/8 .

При перезапуске Tor по делу ругается на использование публичного IP для TransPort и DNSPort , которые в самом деле могут быть доступны посторонним. Исправим это недоразумение, разрешив только соединения из локальной сети (в моём случае это 192.168.1.0/24):

iptables -A INPUT -s 192.168.1.0/24 -p tcp --dport 9040 -j ACCEPT iptables -A INPUT -s 192.168.1.0/24 -p udp --dport 5300 -j ACCEPT iptables -A INPUT -p tcp --dport 9040 -j DROP iptables -A INPUT -p udp --dport 5300 -j DROP

Последние два правила можно пропустить если у вас для цепочки INPUT по умолчанию стоит правило DROP .

Настроим доступ для всей локальной сети

Чтобы все устройства в сети смогли зайти на сайты в Tor нам нужно переадресовать все запросы к выделенной сети 10.0.0.0/8 на порт встроенного прокси-сервера Tor:

iptables -t nat -A PREROUTING -p tcp -d 10.0.0.0/8 -j REDIRECT --to-port 9040 iptables -t nat -A OUTPUT -p tcp -d 10.0.0.0/8 -j REDIRECT --to-port 9040

Два правила для цепочек PREROUTING и OUTPUT мы добавляем чтобы схем работала не только с устройств в сети, но и с самого сервера. Если не требуется чтобы эта схема работала с самого сервера, то добавления правила в цепочку OUTPUT можно пропустить.

Переадресация DNS запросов к зоне.onion

Эту проблему можно было бы решить либо заменой DNS сервера на свой в DHCP ответах клиентам, либо, если у вас в сети не принято использовать локальный DNS сервер, перехватом всего DNS трафика. Во втором случае не нужно будет ровным счетом ничего настраивать, но все ваши клиенты, и вы в том числе, потеряете возможность делать произвольные запросы к произвольным серверам. Это очевидное неудобство.

Мы же будем переадресовать лишь DNS запросы, упоминающие домен.onion , на порт встроенного DNS сервера, оставляя все остальные запросы в покое:

iptables -t nat -A PREROUTING -p udp --dport 53 -m string \ --hex-string "|056f6e696f6e00|" --algo bm -j REDIRECT --to-ports 5300 iptables -t nat -A OUTPUT -p udp --dport 53 -m string \ --hex-string "|056f6e696f6e00|" --algo bm -j REDIRECT --to-ports 5300

Магическая строка 056f6e696f6e00 связана с особенностями передачи точки в DNS запросах : она передаётся в виде длины следующей после неё строки. Потому в начале нашей магической строки стоит 0x05 для пяти символов в слове onion . В конце строки стоит нулевой байт 0x00 потому что корневой домен (точка) имеет нулевую длину .

Такой подход позволяет ваши пользователям (и вам самим) пользоваться какими им удобно DNS серверами, а также запрашивать информацию у любых DNS серверов без посредников. Вместе с тем никакие запросы в зоне.onion не будут попадать в открытый интернет.

Теперь попробуйте достучаться до какого-нибудь популярного сайта в сети Tor с любого устройства в локальной сети. Например, так:

$ curl -I facebookcorewwwi.onion HTTP/1.1 301 Moved Permanently Location: https://facebookcorewwwi.onion/

Отладка и решение возможных проблем

Если хочется убедиться что никакие DNS запросы к.onion не идут дальше сервера, то их отсутствие можно проверить так:

ngrep -q -d br0 -q -W byline onion udp port 53

В норме эта команда, выполненная на сервере, должна показать полное отсутствие пакетов - то есть не выводить ничего, чтобы вы не делали.

Если Firefox не видит.onion

Если вам это мешает, а перспектива случайной деанонимизации вас не волнует (ведь мы уже не пускаем DNS запросы к.onion в открытый интернет), отключить эту настройку можно в about:config по ключу network.dns.blockDotOnion .

Мобильный Safari и.onion

Программы под iOS, включая Safari и Chrome, в принципе игнорирует.onion при работе по такой схеме. Как исправить эту проблему в рамках такой схемы мне неизвестно.

Провайдер подменяет IP в DNS

Некоторые провайдеры из экономических соображений, вместо блокировки сайтов по IP или через DPI, лишь подменяют IP для DNS запросов по списку запрещенных сайтов.

Простейшим решением этой проблемы будет переход на сервера Google Public DNS . Если это не помогает, а значит ваш провайдер перенаправляет вообще весь DNS трафик на свой сервер, то можно перейти на использование Tor DNS, в свою очередь переадресовав весь трафик на него:

iptables -t nat -A PREROUTING -p udp --dport 53 -j REDIRECT --to-ports 5300 iptables -t nat -A OUTPUT -p udp --dport 53 -j REDIRECT --to-ports 5300

В моей сети используются IP из 10.0.0.0/8

Нет проблем! Во всех директивах выше используйте какую-то другую подсеть из предназначенных для этого , исключая зарезервированные . Серьезно, обратите внимание на резервированные.

Кроме того, не обязательно использовать сразу весь диапазон - можно ограничиться и подсетью. Например, подойдет 10.192.0.0/10 .

Обход блокировок через Tor

Для выхода на заблокированные сайты через Tor прежде всего нужно убедиться что вы не меняете шило на мыло, используя выходные узлы подверженные тем же ограниченияем что и вы в силу географического нахождения. Это можно сделать указав в torrc выходные узлы в каких странах нельзя использовать.

ExcludeExitNodes {RU}, {UA}, {BY}

Обновляем реестр

Реестр не стоит на месте и список заблокированных сайтов пополняется. Потому вам нужно время от времени выгружать актуальный список IP и добавлять его в ipset . Лучше всего это делать не выгружая весь список целиком каждый раз, а выкачивая только изменения, например, отсюда c GitHub .

#!/bin/bash set -e mkdir -p /var/local/blacklist cd /var/local/blacklist git pull -q || git clone https://github.com/zapret-info/z-i.git . ipset flush blacklist tail +2 dump.csv | cut -f1 -d \; | grep -Eo "{1,3}\.{1,3}\.{1,3}\.{1,3}" | tee /var/local/blacklist/blacklist.txt | xargs -n1 ipset add blacklist

Возможно удалять и добавлять только изменившиеся в списке IP, для чего вам может пригодится git whatchanged .

Если вам подходит скрипт выше, то ему самое место в /etc/cron.daily/blacklist-update . Не забудьте дать этому файлу права на выполнение.

chmod +x /etc/cron.daily/blacklist-update

Сохраняем настройки

apt install iptables-persistent

dpkg-reconfigure iptables-persistent

К сожалению, такого же удобного пакета для ipset пока нет, но эта проблема решается скриптом /etc/network/if-pre-up.d/ipset:

#!/bin/sh ipset -exist create blacklist hash :ip cat /var/local/blacklist/blacklist.txt | xargs -n1 ipset add -exist blacklist

Обязательно нужно дать и этому скрипту права на выполнение:

chmod +x /etc/network/if-pre-up.d/ipset

При следующей перезагрузке этот скрипт выполнится и восстановит список заблокированных IP.

Если забыть о серверах...

Окей, скажите вы, ну а что если я хочу получить все тот же удобный доступ к.onion , но без серверов - локально, на одном компьютере?

Нет проблем! В этом случае все даже проще. Хватить добавить эти три строчки в torrc:

AutomapHostsOnResolve 1 TransPort 9040 DNSPort 5300

Затем эти два правила для iptables:

iptables -t nat -A OUTPUT -p tcp -d 127.192.0.0/10 -j REDIRECT --to-port 9040 iptables -t nat -A OUTPUT -p udp --dport 53 -m string \ --hex-string "|056f6e696f6e00|" --algo bm -j REDIRECT --to-ports 5300

И можно проверять. Доступ к заблокированным сайтам настраивается по инструкции выше.

Ложка дёгтя

Несмотря на простоту и удобство этот подход наследует часть недостатков сети Tor.

На запрещенные сайты в сети вы заходите от имени выходных узлов , что даёт администраторам выходных узлов принципиальную возможность наблюдать ваш трафик и ваши пароли, если для доступа к целевому сайту не используется шифрование (должны быть https в начале адреса или зеленый замочек 🔒 в адресной строке).

Можно было бы понадеяться что администраторы таких узлов не будут следить за вами из соображений их собственного крепкого ночного сна, но...

Если вы заходите на какой-то сайт по незащещённому соединению, через Tor ли напрямую, нужно всегда иметь ввиду что ваши логины и пароли в принципе могут оказаться в папке с литерами на столке у человека в погонах.

Вот и все!

Что-то все еще непонятно? Что-то нужно исправить или что-то особенно понравилось? Напишите ниже в комментариях.

Всем привет В этой статье я рассмотрю необычный способ обхода блокировки сайтов провайдером. Необычный он, потому что мы для этого будем использовать Tor, но не будем при этом пользоваться самим Tor-браузером. Мы будем использовать именно сеть Tor, которая бесплатная и может быть как медленной, так и относительно быстрой. Не слушайте тех, кто говорит что Tor очень медленный, у меня часто картина наоборот

Еще одна особенность моего сегодняшнего рецепта, это то, что мы будем обходить не один браузер или два, а все сразу. Мало того, даже некоторые программы сами подхватят настройки и будут работать через сеть Tor.

Ну и что, все так просто, все так хорошо и нет никакой подлянки? Есть. Дело в том, что ходят слухи, то Tor не оч безопасен для личного пользования. Вся фишка в том, что Tor это анонимная сеть, вы знаете, ну и эта анонимная сеть использует несколько серверов для передачи данных, прежде чем они попадут адресату. Данные все шифруются три раза и на каждом сервере снимается один шифр, это типа луковая маршрутизация, ну так называют. И теперь главное, на последнем сервере снимается последний шифр и данные уже не защищены, вот тут и кроется прикол! Некоторые товарищи специально создают у себя на компьютере такой сервер с той целью чтобы перехватывать уже незашифрованные данные, среди которых может быть и логин и пароль, ну вы поняли к чему я виду? Это все теория. У меня такого не было, никогда не ломали ни почту ни ВКонтакте ни Одноклассники, но уведомить вас о таком приколе я должен был. Больше информации вы найдете в сети, если интересно, ну а теперь давайте я начну то, что задумал, то есть покажу вам как пропустить многие программы через анонимную сеть Tor

Вообще люди, которые делают такую подлянку с Тором, то их можно назвать хакерами. Я думаю что таким вот хакерам не нужен ваш аккаунт, а вот если они смогут поймать аккаунтов тысячу, то наверно такую базу и купить кто-то захочет..

Значит что будем делать? Сначала идем качать Tor браузер, для этого открывает вот эту ссылку:

Тут нажимаем на кнопку загрузки, вот она:

Теперь тут нужно найти Русский (ну или другой язык, который вам нужен) и нажать напротив на 32/64-bit:

Потом будет маленькое окошко, где уже должен стоять русский язык (Russian), жмем тут ОК:

Потом откроется окно установки, здесь будет указан путь, куда будут извлечены файлы Tor браузера. Стандартно он поставится на рабочий стол, мне вот в принципе это удобно, ну а вы, если что, то можете путь изменить. Так что я тут жму Установить:

Началась установка:

Установка долго идти не будет. По окончании установки нажимаем кнопку Готово и после этого Tor браузер запустится (ну если галочки не снимать конечно):

Немного ошибся, браузер Tor не запустится, сначала будет окно, где нужно нажать Соединиться:

Обычно нужно немного подождать, ну минуту максимум:

Все, самое главное вы уже сделали. Tor браузер запущен и в принципе ничего делать теперь не нужно, сейчас давайте проанализируем что мы сделали и что мы имеем. Мы установили Tor браузер, который кстати нам вообще особо не нужен, но тут главное другое. Этот браузер, это версия Мозиллы, и вот эта Мозилла использует сеть Tor благодаря тому, что запущен модуль сети, вроде бы он работает под процессом tor.exe, ну не особо важно. И вот эта Мозилла общается с сетью Tor именно при помощи этого модуля и реализовано это на основе прокси-сервера. Остается только взять и прописать этот прокси сервер в другой программе, чтобы та программа тоже работала через сеть Tor!

Но какой прокси сервер то? Обычно, стандартный он это 127.0.0.1 и порт 9150, именно он и стоит в настройках Мозиллы этой что идет вместе с Tor. Именно этот прокси и нужно ставить, но стоит учесть, что это не просто прокси, это SOCKS прокси, поэтому подойдет как для обычных страниц так и для защищенных https и для программ тоже подойдет.

Еще не очень приятный момент, это то, что сеть Tor часто используют спаммеры, поэтому например поисковик Гугл может вас попросить подтвердить что вы не робот, ну это нормальное явление В принципе все зависит от того, на какой сервер вы попадаете. Так, минуточку, можно поподробнее? Да, тут все просто, когда вы запускаете браузер Tor, то три сервера генерируются случайным образом, поэтому и если у вас Tor работает медленно или глючит, то стоит его перезапустить, я об этом еще напишу, если не забуду..

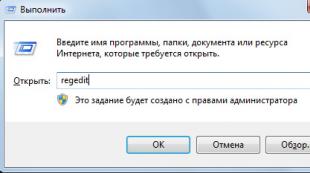

Ну так вот, еще один момент, я не написал. Для того чтобы работал прокси Tor, то нужно не закрывать браузер Tor, ибо если закрыть, то и модуль Tor тоже закроется. Теперь давайте посмотрим как одним махом обойти блокировку сайтов в Гугл Хроме, в Яндекс Браузере, в Internet Explorer, в общем как вы уже поняли, можно одним махом обойти блокировку сайтов в почти всех браузерах! Итак, смотрите. Нужно просто взять и указать прокси-сервер Tor в системных настройках винды, которые используют многие программы, как браузеры так и другие, но не все. Значит зажимаем кнопки Win + R, появится окошко Выполнить, туда пишем такую команду:

Нажимаем ОК и запустится Панель управления, если у вас тут нет значков, то нужно выбрать вот в этом меню Крупные значки и они появятся:

Теперь находим тут значок Свойства браузера и нажимаем по нему один раз:

Появится окошко Свойства: Интернет, здесь нужно перейти на вкладку Подключения и нажать кнопку Настройка сети:

Внимание, если у вас там где поле Настройка коммутируемого соединения, если там у вас есть подключение, то нужно выбрать его и напротив нажать Настройка, у меня тут просто ничего нет, а у вас может быть, это важно и не стоит путать! При наличии подключения нажимать вот тут (у меня по понятным причинам кнопка неактивная):

В любом случае вам важно понимать одно, вам нужно указать прокси-сервер в поле SOCKS и только в это поле. Ну так вот, нажал я кнопку Настройка сети, далее появилось маленькое такое окошко, здесь ставим галочку на Использовать прокси-сервер и нажимаем кнопку Дополнительно:

В следующем окне под названием Параметры прокси-сервера вам нужно в поле напротив Socks указать 127.0.0.1 и порт 9150, вот как я это сделал на картинке:

Все, нажали ОК и можете проверять. Сначала я проверил в Internet Explorer, как результат, все работает:

И при этом все очень быстро загрузилось, что радует! Потом я попробовал в Гугл Хроме и тоже самое, все пучком и тут:

ВНИМАНИЕ: тут тоже загрузилось все БЫСТРО и без проблем! Такое чувство что просто интернет другой подключил!

У меня Мозиллы на компьютере нет. Я сейчас попробую ее скачать, скорее всего загрузка будет идти тоже через сеть Tor, но вот я попробовал поискать Мозиллу в Гугле и увы, тут попросили меня доказать что я не робот, вот такой тест предлагают пройти:

Ну мне бояться нечего, я не робот, поэтому напрягся и прошел тест так бы сказать на человечность. ВНИМАНИЕ: если вы нажимаете на картинку в этом тесте, а она исчезает, это НОРМАЛЬНО, это не глюк! Это просто супер проверка, походу вас реально подозревают в том что вы робот, наверно андроид типа! Картинка исчезает и потом появляется новая, ваша задача чтобы на картинках в итоге не было того, что нужно на них найти! Ибо на новой появившейся картинке может быть именно то по чему нужно нажать! Ну немного понятно? А то как-то странно вроде все и запутано обьяснил…

В общем нашел я сайт Мозиллы, он загрузился мгновенно, да так мгновенно что я подумал.. Блин, это вообще Tor? Открыл сайт 2ip.ru и проверяю, да, это таки Tor, смотрите:

Самое важное я обвел рамочкой

Ну короче ребята, я таки добрался до Мозиллы, качаю ее вот. Кстати, вы не забыли, что во время использования сети Tor браузер должен быть запущен? Ну так вот, я скачал веб-установщик, началась загрузка Мозиллы, вижу загрузка вроде идет через сеть Tor, ибо если бы был мой интернет, то скачалось бы наверно быстрее.. Но и не могу сказать что очень медленно качает:

Все, Мозилла скачалась, установилась и запустилась, и я бегом иду смотреть работает ли в ней сеть ВКонтакте.. Но увы, ничего не работало. Не даром я хотел проверить Мозиллу, я просто вам кое чего не сказал. Все браузеры на основе Хрома, то они точно используют системные настройки прокси, ну те что я прописал, а вот по поводу Мозиллы были сомнения и как я вижу не просто так они были! Но что же делать? Ведь так не хочется копаться в настройках, но ребята, без этого в Мозилле никак, увы.. Так, взяли себя в руки и пошли настраивать, я уже блин стоко всего понастраивал в своей жизни что и с этим справлюсь! Вызываем системное меню, выбираем там значок Настройки:

Теперь слева в меню выбираем пункт Дополнительные:

Теперь откроется окошко Параметры соединения, здесь нужно выбрать пунктик Ручная настройка сервиса прокси и напротив поля Узел SOCKS прописать 127.0.0.1 и 9150:

Это еще не все! Покрутите мышкой вниз и отметьте пункт Отправлять DNS-запросы через прокси при использовании SOCKS 5:

Теперь уже нажимаем ОК и идем проверять… И вот результат, брависсимо:

Вот видите, немного настроить нужно, но зато в итоге и в Мозилле теперь ВКонтакте работает, как в принципе и другие социальные сети!

Вам наверно будет интересно, а что там Яндекс Браузер, в нем работает ВКонтакте? Я проверил, тут все четко, ничего настраивать не нужно (проверял с отключенным турбо режимом):

Ну вот как видите, если не брать в учет Мозиллу, то все работает пучком, все заблокированные сайты спокойно открываются через сеть Tor, при этом не нужно использовать сам Tor браузер. И ничего настраивать не нужно в браузерах кроме Мозиллы. Но как я уже писал, сам Tor браузер должен быть запущен

Скорость меня порадовала, ибо реально все относительно быстро открывалось. Минус только один, это то, что в Гугл выскакивает тест на человечность, ну это типа капча такая, и ее проходить иногда задалбывает..

Чтобы отключить использование сети Tor, то нужно просто снять ту галочку по поводу прокси, ну там в окне Свойства: Интернет.

Так, что еще хотел написать? Ах вот что, если вы обычный юзер, ну такой вот обычный, и у вас просто аккаунт ВКонтакте, Одноклассниках, если вы за компьютером не работаете, то в принципе можно пользоваться Tor. Лучшая защита от взлома, это привязка аккаунта к телефону, неважно почта это или социальная сеть. Хотя опять же скажу, что у меня не было случаев чтобы ломали аккаунт при использовании Tor, да и вообще, много кто использует Tor для социальных сетей и вроде у них все окей!

Но я вас предупредил, вы понимаете? То есть я вам подсказал как реализовать использование анонимной сети Tor в любом браузере или в любой программе, которая поддерживает работу с прокси типа SOCKS. Если вам аккаунты оч дорогие и если там важная инфа, может у вас вообще почта рабочая, ну для работы.. То не знаю что тут сказать, подумайте хорошо, я уже написал меня не взламывали да и случаев в сети таких я не часто встречал, если честно то вообще не помню чтобы кто-то такое писал.

Ну все ребята, на этом все, надеюсь что вам тут все было понятно, а если что не так, то извините! Удачи и приходите в гости еще!

22.05.2017Желание обойти цензуру и блокировку сайтов, а так же запрещение использования VPN, введенную Роскомнадзором, теперь оказывается , или установленных в них расширений по смене IP-адресов. Если у вас уже имеется общеизвестный браузер «Тоr», то увы — это не означает, что вы застрахованы от вхождения не только на нужные вам, но запрещенные сайты, но и от блокировки работы самого браузера .

Нужно помнить, что Tor анонимизирует источник вашего трафика и шифрует весь трафик внутри сети Tor, но он не может зашифровать трафик между сетью Tor и адресом назначения . Если вы передаёте ценную информацию в Сети с помощью этого «секретного» браузера, вы должны быть так же внимательны, как и при использовании обычных браузеров — использовать HTTPS для собственных сайтов или другие способы шифрования и аутентификации.Тем не менее даже при таких мало обнадеживающих факторах секретности во время использовании этого браузера, его все равно на территории РФ теперь запрещают и блокируют. Если заметили, что ваш интернет-провайдер пытается блокировать Tor, то попытайтесь использовать нижеизложенный мною метод. Выход (хотя бы частичный) все же есть. Давайте рассмотрим способ…

Как можно обойти блокированиеTor Browser

1.Устанавливаем браузер и получаем мосты

Переходим на сайт и выполняем необходимые действия. Если у вас еще не установлен браузер Тor, то кликните на кнопку «Шаг 1» для закачки установочного файла. В специальных таблицах со ссылками для скачивания нужно выбрать подходящий для вышей ОС, а так же нужный вам язык. Есть и русский.

Затем, естественно, запустите файл и установите программу. Если у вас уже есть в наличии этот браузер, переходите на сайт по кнопке «Получите мосты « .

Важно! Для осуществления указанных ниже действий необходимо обновить Tor browser до последней версии.

При клике на третью кнопку, вам предоставят на этой же странице сайта маленькую инструкцию и советы по установке мостов в браузере. Мосты — это ретрансляторы Tor, которые позволяют обходить цензуру .

Итак, вы установили Tor браузер, получили мосты (ретрансляторы) после соответствующего перехода:

Кликаем на кнопку «Просто дайте мне адреса мостов» и после прохождения капчи, выходим на страницу их получения.

2. Устанавливаем мосты в браузер Tor

А так же скриншотов показанных ниже.

1.Копирование мостов:

2. Вход в настройки браузера:

3. Устанавливаем галочку согласно инструкции, выбираем ручной режим и вставляем мосты в соответствующее окно настроек. Подтверждаем операцию нажатием кнопки «ОК» и завершаем работу по установке ретрансляторов. Вуаля!

Приятной работы вам, друзья! И свободного Интернета!

(Visited 1 times, 1 visits today)

Многие сайты в нашей стране заблокированы Роскомнадзором! И в данном выпуске я покажу вам, как обойти блокировку любого сайта с помощью браузера ТОР (Tor).

В последнее время мы все чаще слышим об ограничениях в интернете. Правительства разных стран запрещают доступ своим гражданам к ресурсам, содержащим некорректный, по мнению депутатов, контент.

Операторов вынуждают передавать информацию о пользователях, и ни о какой анонимности в интернете речи не идет. При этом далеко не всегда сайты, заблокированные по решению тех или иных органов власти, действительно содержат материалы, которые могут навредить пользователям.

«Запретный плод сладок», и различные ограничения в интернете породили не только способы их обхода, но и целую тайную сеть, попасть в которую можно только с использованием специальных средств, скрывающих информацию о пользователе. Анонимная сеть получила название Tor, и она доступна абсолютно бесплатно всем желающим.

Скачать Браузер ТОР с официального сайта вы можете по ЭТОЙ ССЫЛКЕ

ВИДЕО: ТОР браузер. Как скачать и настроить тор браузер на русском

Ну а более подробнее узнать о темном интернете и погрузиться в него в ы можете по !

Ну а на сегодня все! Напишите пожалуйста в комментариях получилось ли у Вас обойти блокировку какого-либо запрещенного сайта?

А также если вам понравилось данное видео, поддержите его пальцем вверх и не забудьте подписаться на мой YouTube канал и оповещения нажав на колокольчик рядом с кнопкой подписки!

Система Tor позволяет скрывать от провайдера конечные (целевые) адреса, тем самым прорывая возможную блокаду доступа к заблокированным им сетевым ресурсам. Также система Tor скрывает от целевых ресурсов адрес отправителя, тем самым снимая возможность нахождения пользователя или блокировки пользователей.

Однако и провайдер и сетевые ресурсы могут бороться с самим Tor путем блокировки его публичных узлов. Далее приводятся приемы борьбы с такими блокировками Tor.

1. Использования непубличных входных узлов (bridge-узлов)

В странах с интернет-цензурой провайдеры часто пытаются блокировать доступ к "запрещённым" интернет-ресурсам. (Не понимаю, почему какой-то урод будет решать какие сайты мне посещать, а какие - нет!)

Информационный поток данных, идущий от пользователя в сеть Tor маскируется под шифрованный SSL-трафик (протокол https) и распознать его по каким-то особенностям нереально. Однако провайдер всегда знает первичный адрес, по которому шлются данные. При работе через Tor это адрес первого узла анонимизирующей цепочки.

Tor - открытая система, поэтому все адреса публичных узлов Tor известны и нетрудно включить их в "чёрный список" с последующей блокировкой.

Иногда такую блокировку считают даже как уязвимость системы Tor.

Разработчики Tor предусмотрели такую ситуацию и создали некоторое подмножество непубличных входных узлов (bridge-узлов или мостов), узнать адреса которых можно только вручную и небольшими порциями.

На странице https://bridges.torproject.org можно найти адреса трех текущих bridge-узлов в формате proxy_host:proxy_port (например 188.40.112.195:443). Там же будет краткая инструкция по установке мостов. (Правда на английском языке.)

Если данная страница также заблокирована, то можно получить адреса bridge-узлов по почте, отправив письмо-запрос на [email protected] с заголовком и единственной строкой get bridges в теле письма.

Вставить в клиент Tor полученные bridge-узлы можно через его графическую оболочку Vidalia.

Для чего нужно: открыть окно Vidalia , нажать кнопку "Настройки " ("Settings"), в открывшемся окне выбрать вкладку "Сеть " ("Network"), пометить там галочкой пункт "Мой Интернет-провайдер блокирует доступ к сети Tor " ("My ISP blocks connections to the Tor network").

Скопировать адрес первого bridge-узла в поле "Добавить bridge " ("Add bridge") и нажать кнопку "+". Таким же образом вставить и остальные bridge-узлы.

Нажать кнопку "Ok". Перезапустить Tor.

2. Добавления в конец цепочки Tor внешнего прокси

В настоящее время некоторые интернет-ресурсы блокируют или ограничивают доступ посетителей при использовании ими Tor. Видимо хотят контролировать своих посетителей (!?). (К сожалению сюда относятся даже такие известные сайты как Wikipedia, Gmail, ЖЖ, Linux.org.ru и другие.) Для такого блокирования составляется "чёрный список" всех (или почти всех) публичных выходных серверов системы Tor (блоклист) и запрещаются или ограничиваются посещения с этих серверов. Иногда можно посмотреть "чёрный список" по адресу https://proxy.org/tor_blacklist.txt, но скорее всего там будет сообщение типа "Зайдите завтра"

Простым способом преодоления блокирования со стороны интернет-ресурсов является добавление к цепочке Tor внешнего прокси-сервера. (Он не входит в "чёрный список".) Внешних прокси-серверов очень много и их можно легко найти в Сети (например, http://www.proxy-list.org/en/index.php/ ). Необходимо только, чтобы они поддерживали шифровку ssl трафика (для входа по защищенному каналу https) и желательно были "забугорными". Скопировать его адрес в формате: proxy_host:proxy_port.

Затем найти конфигурационный файл фильтрующего прокси Polipo : ...\Data\Polipo\polipo.conf и добавить в его конец строку parentProxy=proxy_host:proxy_port, где proxy_host:proxy_port - адрес "внешнего прокси".

После этого надо перезагрузить анонимный канал, т.е. Tor Browser .

Проверить анонимный канал можно на сайтах-анализаторах IP, (например http://www.ip-adress.com/what_is_my_ip/, или http://whatismyipaddress.com/, или http://geotool.servehttp.com/. Полученный IP-адрес должен совпадать с адресом внешнего прокси.

В результате добавления в конец цепочки Tor внешнего прокси, общение с целевым адресом (сайтом) пойдет через этот "чистенький" для блокировщика "внешний прокси".